¿Qué es un Honeypot?

Los honeypots son herramientas de seguridad cada vez más populares para detectar y prevenir amenazas cibernéticas. Un honeypot es esencialmente un sistema o servicio diseñado para atraer a los atacantes, para que éstos interactúen con él y expongan sus tácticas, técnicas y procedimientos. Estas herramientas son muy útiles para recopilar información sobre los atacantes y sus intenciones, lo que puede ayudar a los equipos de seguridad a fortalecer sus defensas y prevenir futuros ataques.

Herramienta T-Pot

Entre las herramientas de honeypot más populares se encuentra T-Pot, que es un honeypot de código abierto desarrollado por Deutsche Telekom. T-Pot es una solución todo-en-uno que incluye una amplia variedad de honeypots y herramientas de seguridad, que pueden ser desplegadas en una máquina virtual.

La principal ventaja de T-Pot es que es muy fácil de usar y configurar, incluso para aquellos que no tienen mucha experiencia en seguridad. Los usuarios pueden configurar y desplegar el honeypot con sólo unos pocos clics, y el software viene pre-configurado con una amplia variedad de honeypots y herramientas de seguridad, incluyendo Dionaea, Cowrie, Suricata, Elastic Stack y muchos más.

Además, T-Pot es altamente personalizable, lo que significa que los usuarios pueden agregar o quitar honeypots y herramientas de seguridad según sus necesidades. Esto hace que T-Pot sea una herramienta muy versátil, que puede adaptarse a diferentes entornos y escenarios.

Otra ventaja de T-Pot es que es una herramienta de código abierto, lo que significa que cualquier persona puede revisar y contribuir al código, basando su infraestructura en Debian 11, utilizando Docker para gestionar todos los servicios funcionando simultáneamente. Esto ha llevado a una comunidad de usuarios muy activa y comprometida, que ha ayudado a mejorar y expandir la funcionalidad de T-Pot a lo largo del tiempo.

En resumen, T-Pot es una herramienta de honeypot muy poderosa y fácil de usar, que puede ayudar a los equipos de seguridad a detectar y prevenir amenazas cibernéticas. Si está buscando una solución todo-en-uno para honeypots y seguridad, T-Pot es definitivamente una herramienta que vale la pena considerar.

¿Qué servicios nos ofrece T-Pot?

Una vez funcionando ya podemos explorar que tipo de servicios para auditar ataques y administrar el sistema nos ofrece tpot:

⧫ Servicios del sistema proporcionados por el sistema operativo:

✔ SSH para acceso remoto seguro.

✔ Cockpit para acceso remoto basado en web, administración y terminal web.

⧫ Elastic stack:

✔ Elasticsearch para almacenar eventos.

✔ Logstash para ingerir, recibir y enviar eventos a Elasticsearch.

✔ Kibana para mostrar eventos en tableros muy visuales.

⧫ Herramientas:

✔ NGINX proporciona acceso remoto seguro (proxy inverso) a Kibana, CyberChef, Elasticvue, GeoIP AttackMap y Spiderfoot.

✔ CyberChef una aplicación web para el cifrado, codificación, compresión y análisis de datos.

✔ Elasticvue, un front-end web para navegar e interactuar con un clúster de Elasticsearch.

✔ Geoip Attack Map, un mapa de ataque para T-Pot en el que podremos ir viendo los ataques en tiempo real.

✔ Spiderfoot, una herramienta de automatización de código abierto.

⧫ Honeypots:

✔ Los Honeypots indicados anteriormente.

⧫ Supervisión de seguridad de red:

✔ Fatt, un script basado en pyshark para extraer metadatos de red y el fingerprint de archivos pcap y tráfico de red en vivo.

✔ P0f es una herramienta para capturar fringerprint de tráfico pasivo.

✔ Suricata, un motor de monitoreo de seguridad de red.

Instalación, configuración y lanzamiento de T-Pot

Consideraciones previas

Necesitamos un equipo donde instalar nuestro sistema, en este caso en vez de usar un servidor físico, hemos escogido hacer la instalación en Linode, dado que es un alojamiento en la nube desde el que podemos gestionar servidores privados virtuales y no meternos a configurar port forwarding ni firewalls en nuestra propia red y así evitar cualquier tipo de riesgo con los posibles movimientos laterales de los cibercriminales.

De la documentación oficial podemos sacar la potencia que necesitamos contratar en nuestro servidor aunque de todos las versiones que nos ofrece, elegiremos la Standlone, la cual es la más completa:

| Tipo | Memoria RAM | Almacenamiento |

|---|---|---|

| Standlone | 8-16GB | >=128GB SSD |

| Hive | >=8GB | >=256GB SSD |

| Hive_Sensor | >=8GB | >=128GB SSD |

Registro en Linode

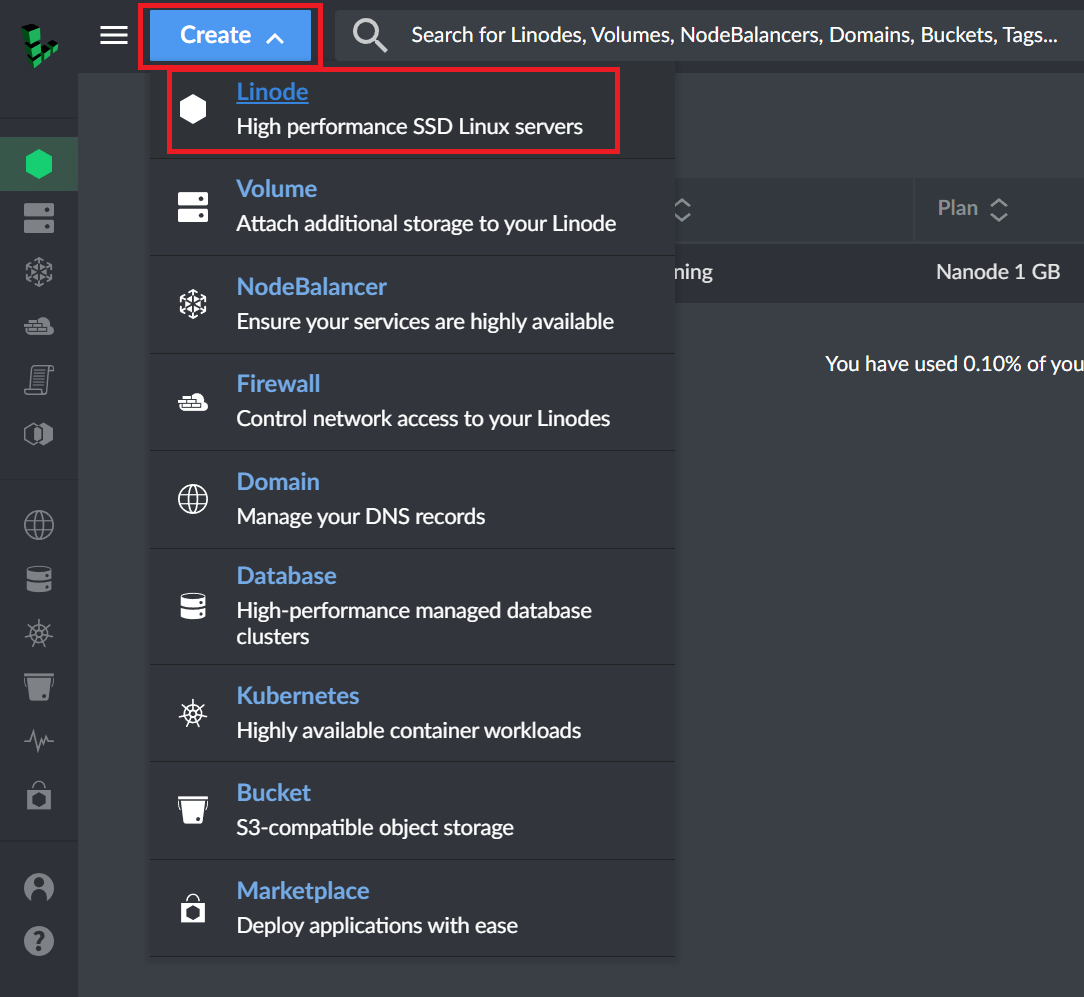

El primer paso es darnos de alta en la plataforma Linode, la cual inicialmente nos proporciona un saldo gratuito valorado en !00$ a gastar en 60 días, permitiéndonos así implementar el Honeypot de manera gratuita durante ese periodo de tiempo. Una vez registrados, podemos proceder al lanzamiento del servidor, el cual se hace de la siguiente manera:

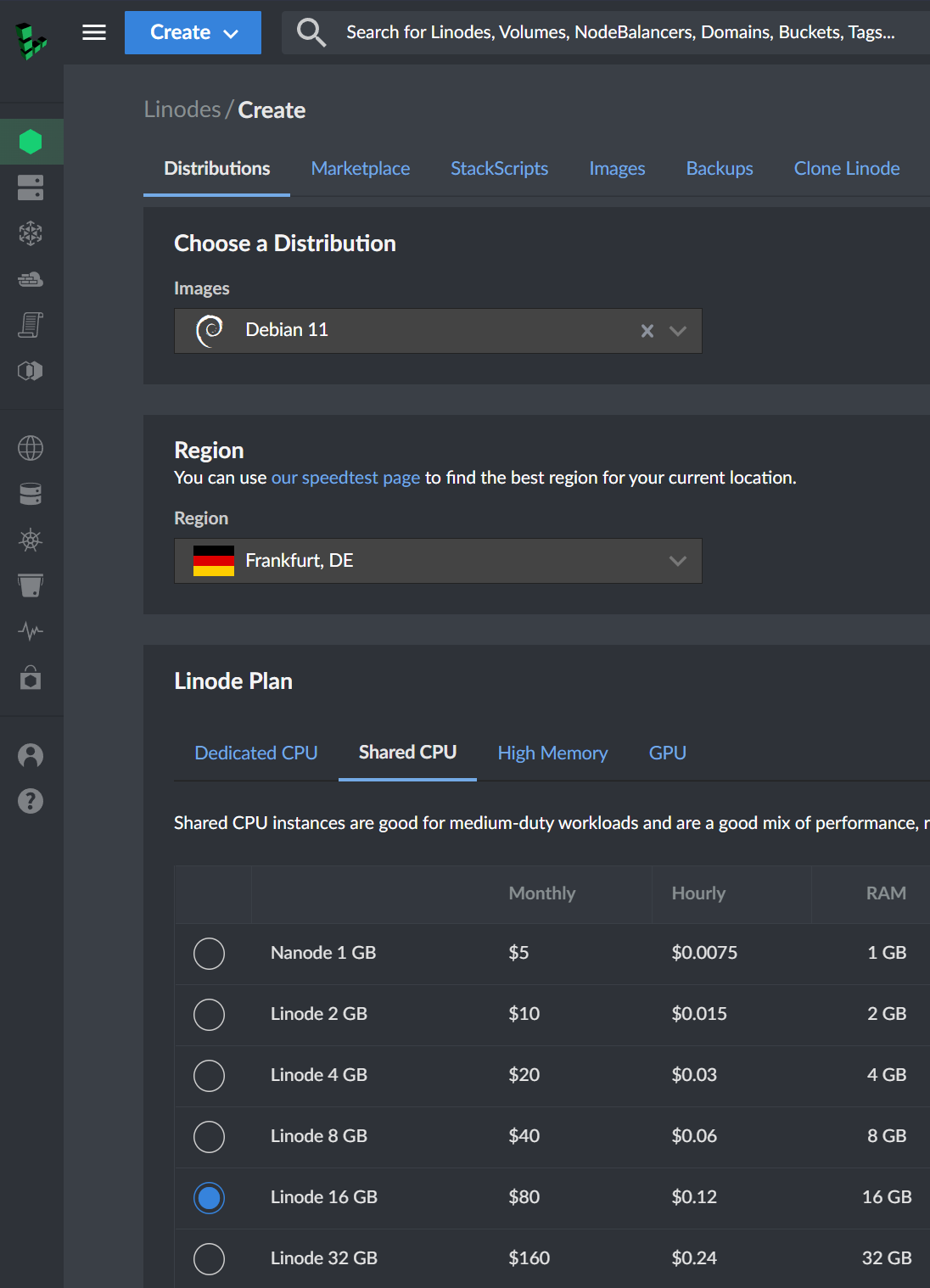

En las características del servidor, elegimos el sistema Operativo Debian 11 y, en este caso, elegimos la región de Frankfurt (menor latencia y mayor velocidad proporcionada en comparación con las distintas regiones que nos ofrece). En la sección de Linode Plan seleccionamos Shared CPU y le configuramos 16 GB de RAM.

Es importante que nuestro servidor tenga los recursos suficientes ya que todos los honeypots que nos proporciona la herramienta son exigentes y si nos quedamos cortos, en un futuro puede llegar a darnos problemas.

El siguiente paso es proporcionar al usuario root del sevidor que procederemos a crear una credencial para su administración. Una vez creado, podremos acceder a él mediante SSH.

1

ssh root@[IP_DEL_SERVIDOR]

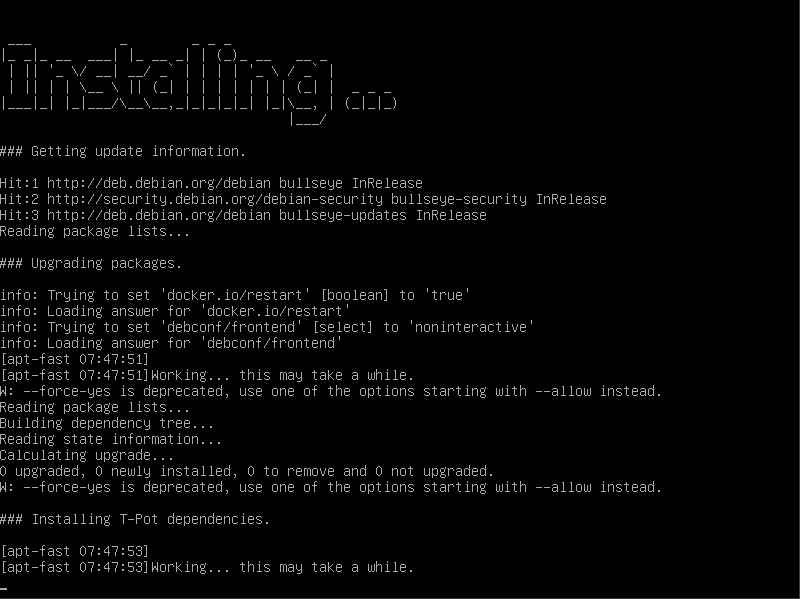

Instalación

Cuando estemos logueados en el sevidor, introducimos las siguientes órdenes:

1

2

3

git clone https://github.com/telekom-security/tpotce

cd tpotce/iso/installer/

./install.sh --type=user

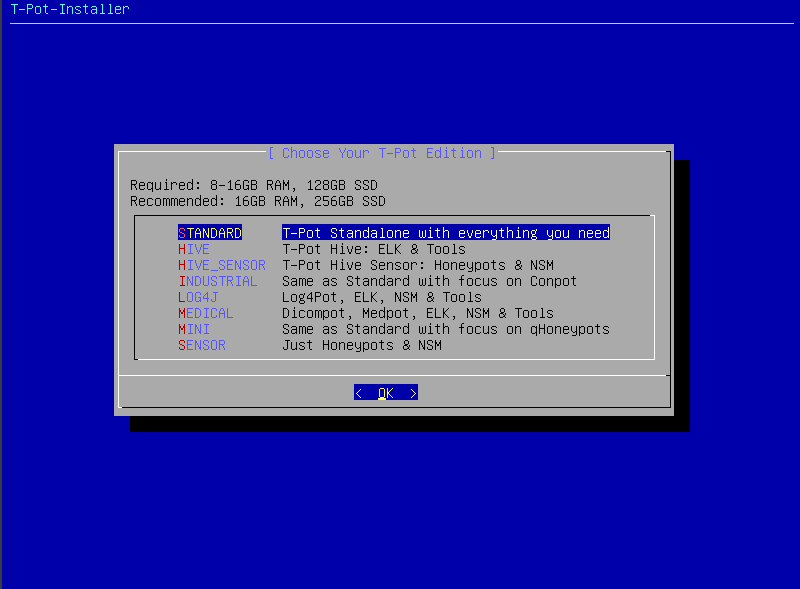

Se nos abrirá el instalador, ya que hemos ejecutado el script install.sh dewscargado del repositorio oficial de T-Pot.

Una vez seleccionados los idiomas, tanto de visualización de los datos como de teclado, escogemos el tipo de versión del software que queremos instalar. Seleccionaremos la Standard.

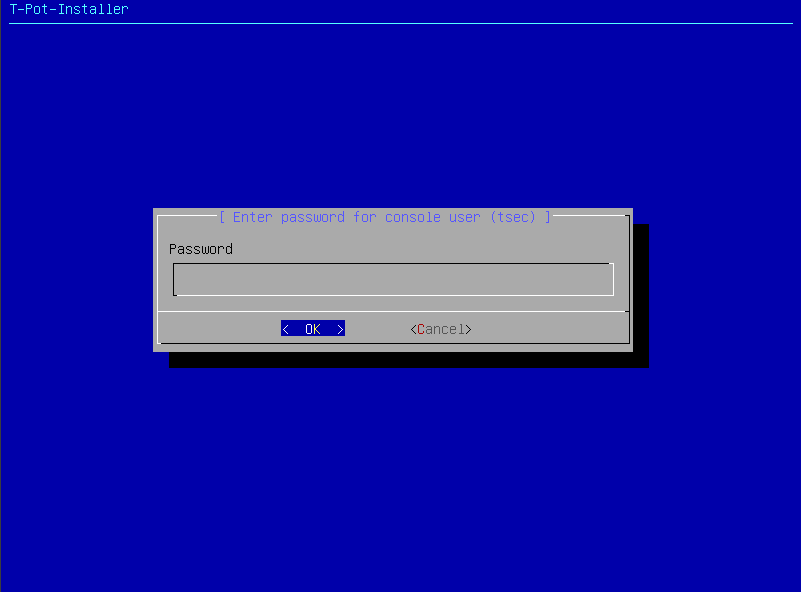

Ahora, le proporcionamos la credencial al usuario de administración tsec, el cual nos dará acceso al panel de administración de cada uno de los servicios (a nivel de sistema).

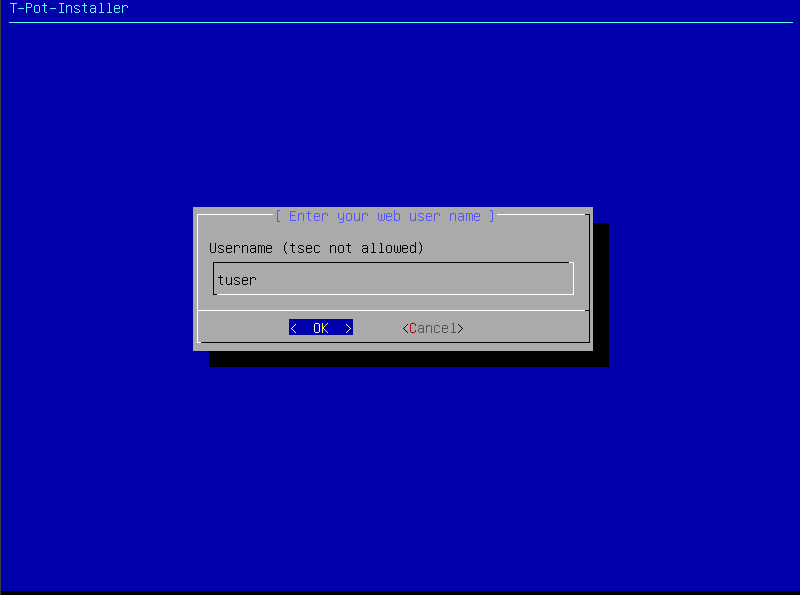

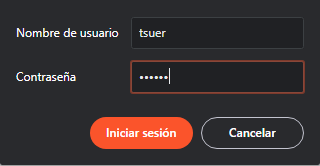

El siguiente paso es crear el usuario con el cual vamos a proceder a la lectura de los datos que va recopilando nuestro servidor, además de algunas herramientas que podemos usar (CyberChef, SpiderFoot…). En este caso, le asignaremos el valor de tuser.

Cuando tengamos el usuario creado, procederá a la instalación, la cual tardará unos cuantos minutos. Una vez finalizada, ya tendríamos en funcionamiento nuestro propio HoneyPot.

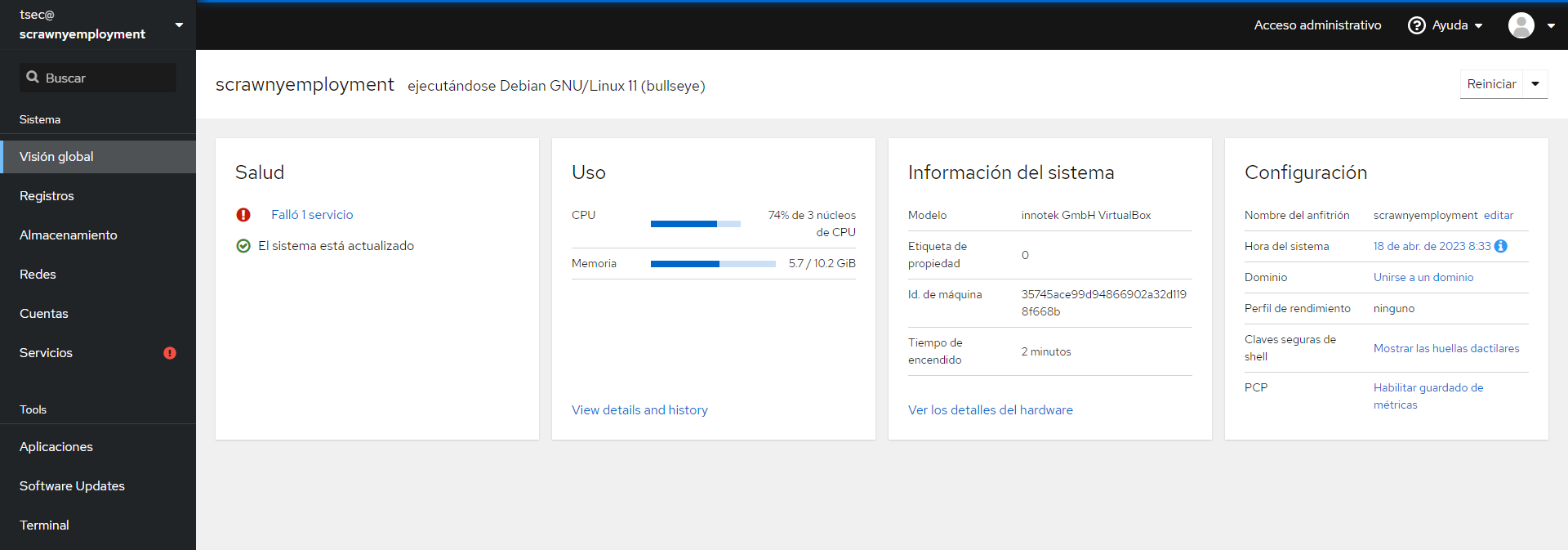

Para entrar al panel de administración del sistema, podemos acceder via web por la URL https://IP_SERVER:64294

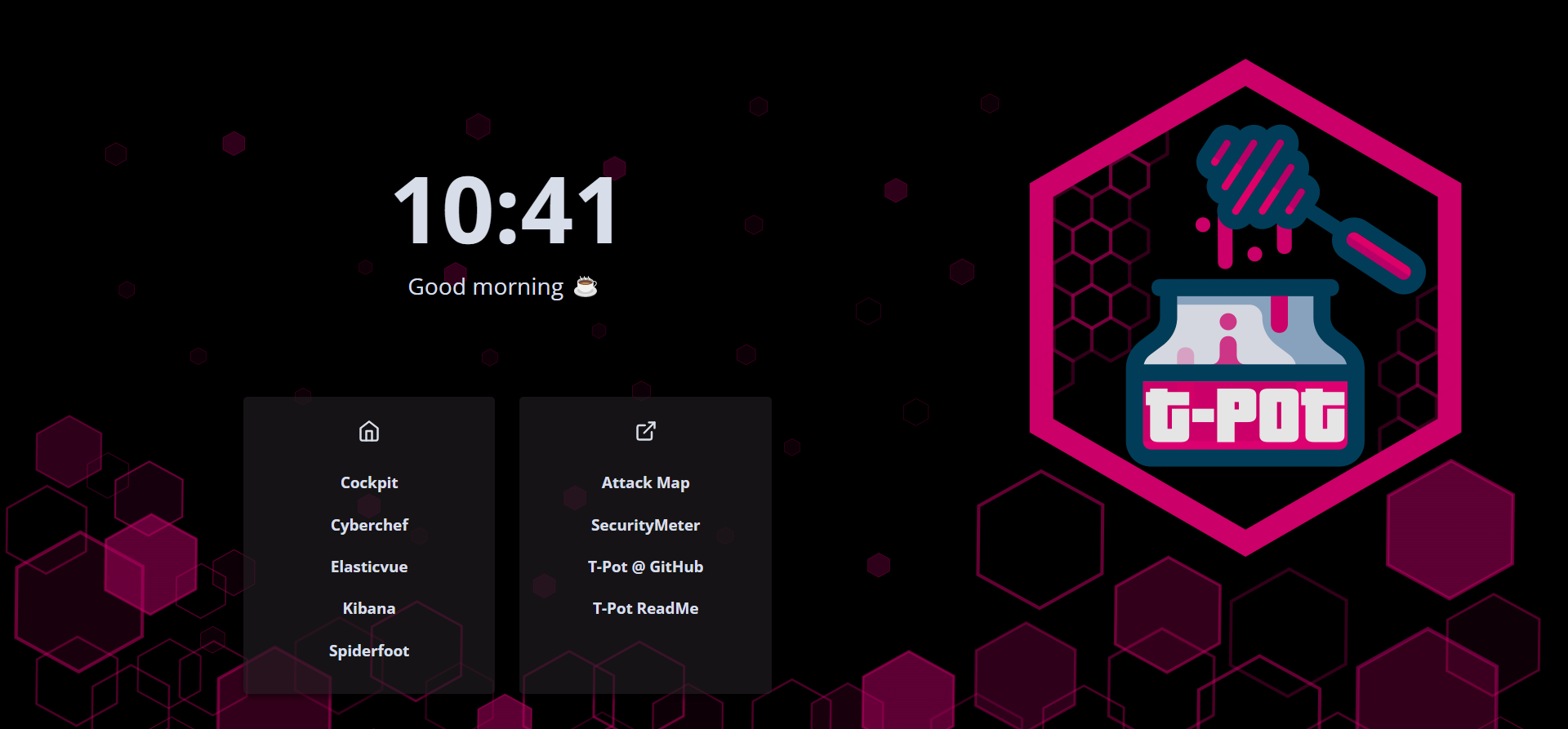

De igual forma, para acceder a la lectura de los datos (mapa de ataque, logs, vectores de ataque…), tambien accedemos via web, pero esta vez por distinto puerto, por la URL https://IP_SERVER:64297

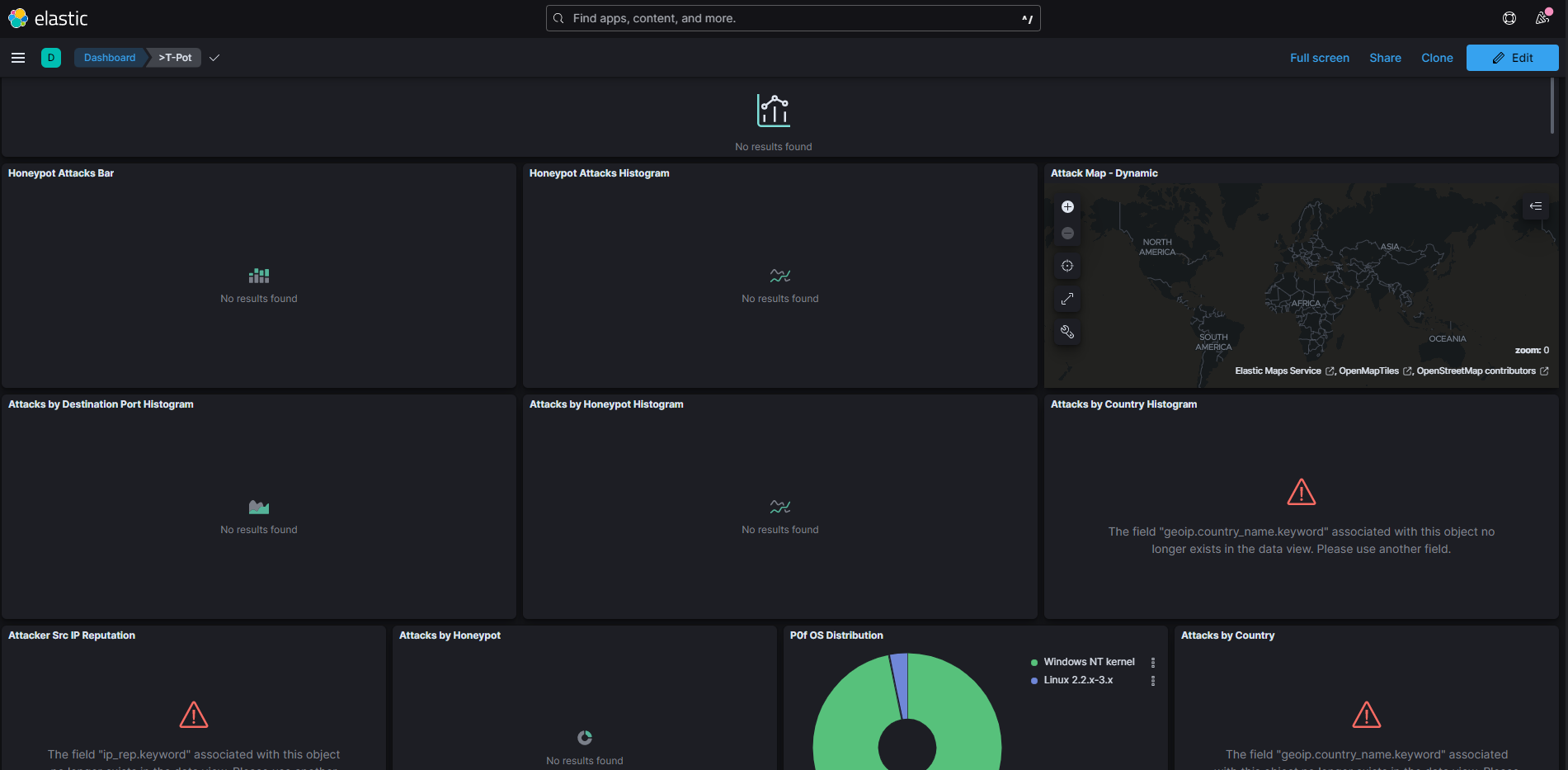

Dashboard

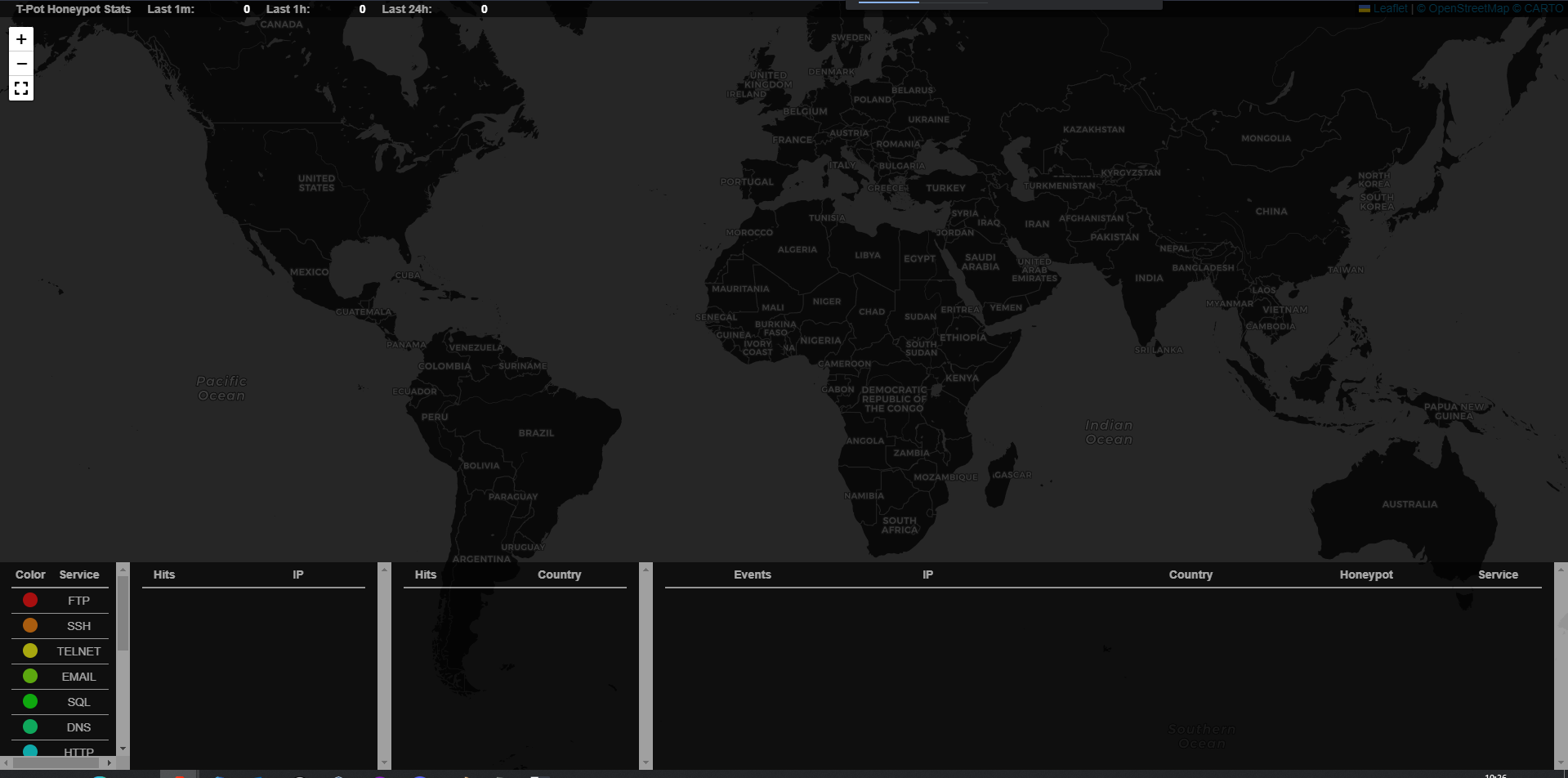

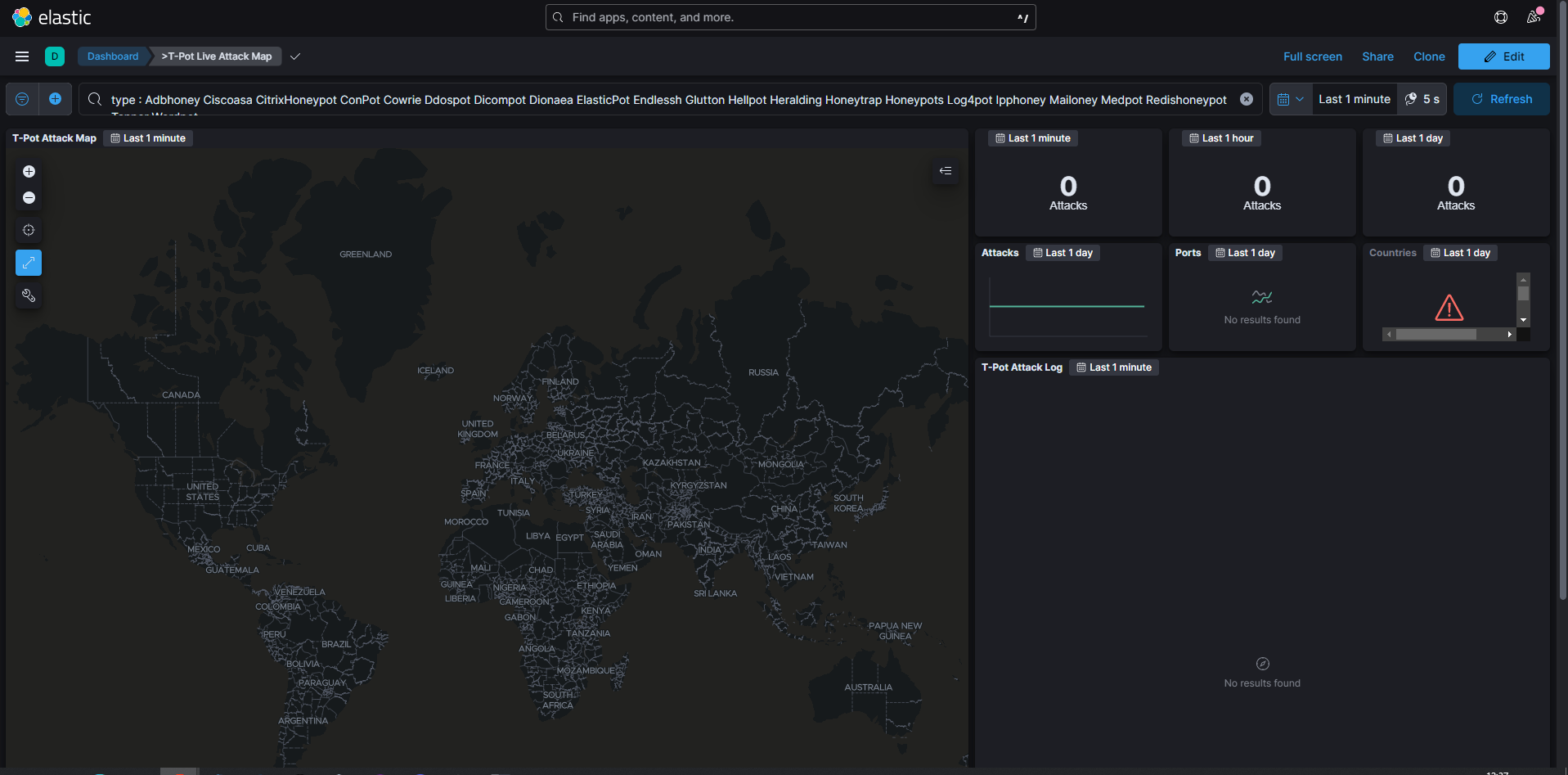

Hay que tener en cuenta que el HoneyPot todavía no ha recibido ningún ataque, porque no ha sido externalizado para poder recibirlos por lo que, todos los datos van a salir vacíos y no se van a poder ver los Dashboards con datos recopilados.

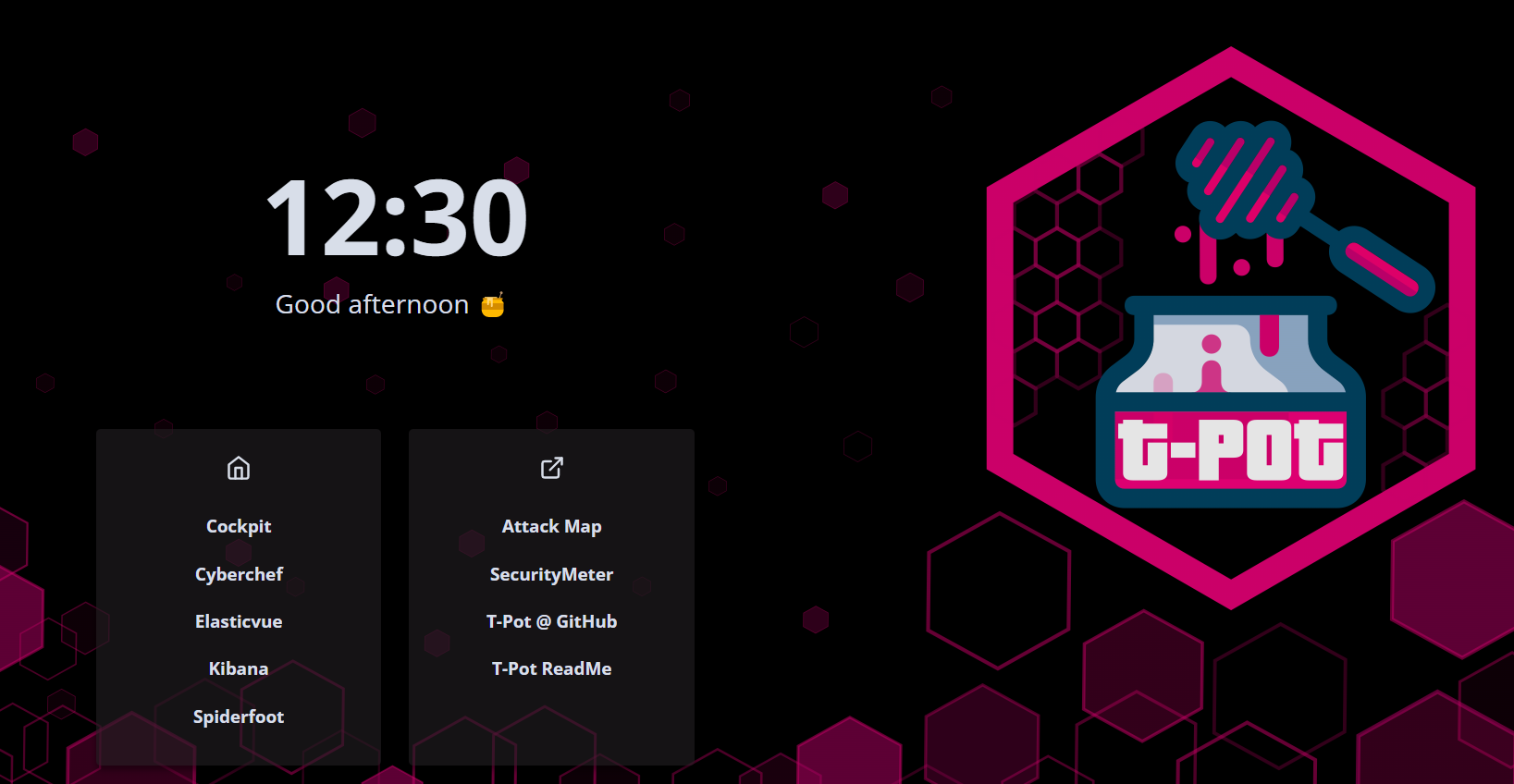

En este caso, de todos los servicios mencionados anteriormente que nos ofrece la herramienta, vamos a utilizar principalmente el panel de Kibana como Dashboard y el panel Attack Map como auditor de ataques.

Para acceder, introducimos en la URL del navegador la siguiente dirección https://IP_SERVER:64297 y nos logueamos con el usuario tuser

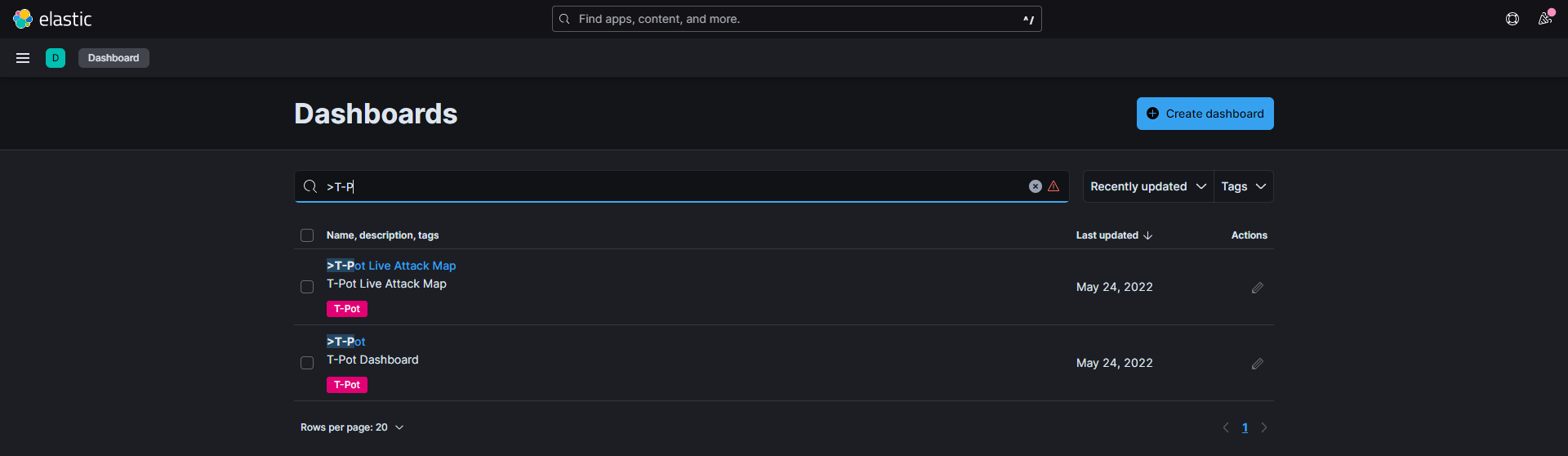

Hacemos clic en Kibana y, una vez abierta la nueva pestaña, buscamos por >T-pot para tener localizados los servicios comentados anteriormente.

Accediendo al panel T-Pot Live Attack Map, podemos tener información en tiempo real sobre:

⧫ Origen de los ataques

⧫ Número de ataques durante el último minuto, última hora y durante el último día

⧫ Fecha y hora de cada ataque, puerto destino del ataque y a qué Honeypot se está atacando.

En cambio, si accedemos al panel T-Pot nos encontraremos con un dashboard muy completo a modo resumen en el que, entre otras cosas, podremos ver el TOP 10 de honeypots que han recibido ataques y gráficas evolutivas.

Además, también nos brinda la oportunidad de poder consultar muchas otras gráficas que nos permiten ver datos como por ejemplo:

⧫ Puertos más atacados.

⧫ País de origen.

⧫ Sistema operativo atacante.

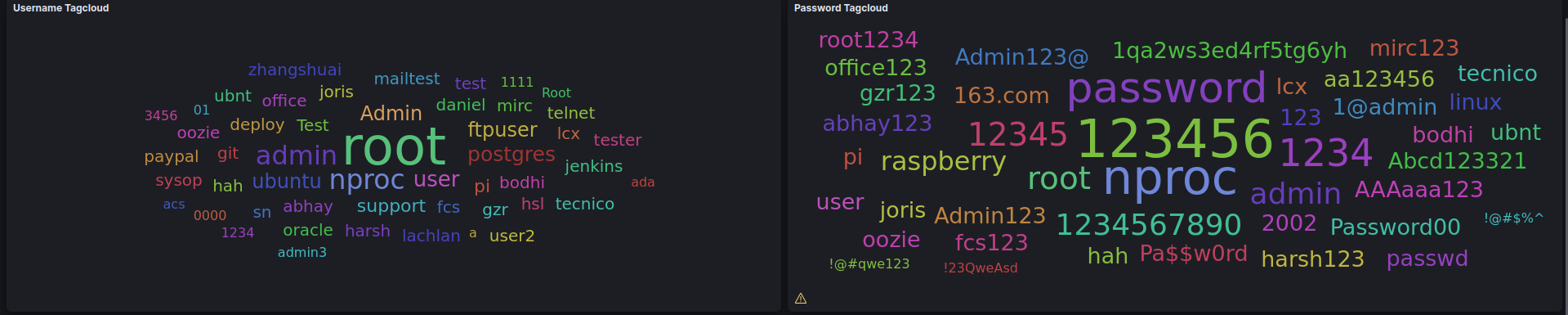

Otra funcionalidad muy vistosa es que T-pot ofrece una nube de frecuencia con todos los usuarios y contraseñas que han probado los atacantes (dándonos así indicios de qué usuarios y contraseñas no debemos usar en nuestros equipos, ya que los ciberatacantes podrían penetrar nuestros sistemas de manera más fácil).

Aparte, T-Pot también ofrece dashboards mas específicos para cada HoneyPot, concretando con métricas mas detalladas que se escapan del alcance de este post, pero que sin duda os animo a investigar y trastear.

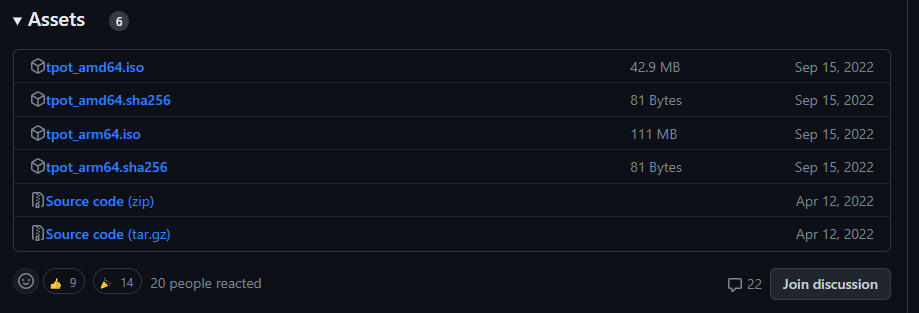

**EXTRA** Instalación de T-Pot en VMWare mediante imagen ISO.

T-Pot nos proporciona en su repositorio oficial de GitHub imágenes ISO de la herramienta, preparadas para instalarlas en sencillos pasos, siguiendo el asistente de instalación.

En cuestión de minutos, tendremos nuestro Honeypot listo, podremos hacer pruebas en local para ver su funcionamiento antes de externalizarlo o simplemente, tenerlo como nuestro propio Honeypot en el que realizar pruebas y ver como reaccionaría ante nuestros propios ataques.

Como siempre, cualquier duda y petición al respecto, podéis contactar conmigo a través del e-mail waidroc@protonmail.com

Muchas gracías por leer, Waidroc :)

Comments powered by Disqus.