¡Hola a todxs! 👋🏻

En esta ocasión, hablaremos sobre la privacidad y seguridad que nos puede llegar a aportar Tails a la hora de navegar tanto en Surface, como en Deep y Dark Web. Indagaremos sobre las alternativas y funcionalidades que puede ofrecernos y además, se mostrará una Prueba de Concepto sobre como montar el sistema operativo en una memoria USB.

Antes de comenzar con el post, remarcar que no me hago resonsable del uso indebido que se le pueda dar al aprendizaje de esta materia, siendo mi intención meramente informativa. Dicho esto, espero que lo disfrutéis mucho!

¿Qué es Tails?

En groso modo, Tails (The Amnesic Incognito Live System) es un sistema operativo basado en Debian GNU/Linux, portátil y volátil que te protege de la vigilancia y la censura. Gracias a este SO, podemos navegar de forma casi irrasteable pero, se deben de tener ciertos conocimientos para evitar situaciones que puedan ponernos en riesgo y/o peligro.

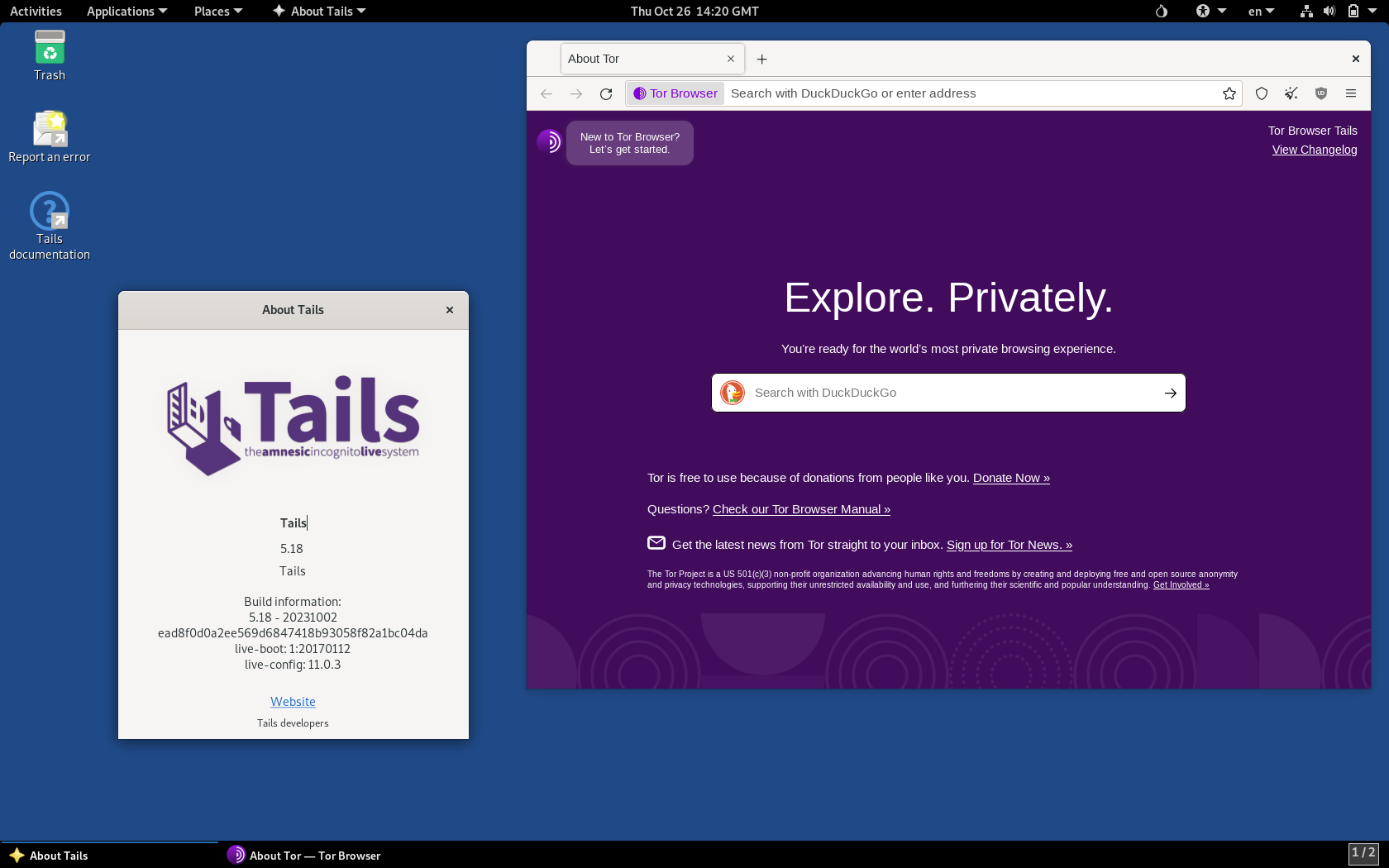

Además de la navegación por la red TOR, incluye una suite de aplicaciones que nos permiten trabajar con documentos confidenciales y establecer comunicaciones de forma más segura.

Un punto a destacar es que está todo preinstalado y configurado para su uso, sin tener que disponer de conocimientos técnicos especificos en configuraciones de ciertas herramientas o aplicaciones, aunque siempre es recomendable tener una base para conocer como funciona cada una de ellas.

Tails puede montarse como máquina virtual, pero es más recomendable instalarlo e iniciarlo mediante una memoria USB, para evitar así cualquier rastro en nuestro PC una vez apagado.

Pero, ¿quién suele utilizar Tails para un uso no fraudulento?

⧫ Activistas: Lo utilizan para ocultar sus identidades, evitar la censura y comunicarse de manera segura.

⧫ Periodistas: Pueden llegar a usar Tails para publicar información confidencial y acceder a Internet desde lugares inseguros.

⧫ Supervivientes de cualquier tipo de violencia: Usan Tails para escapar de la vigilancia para así evitar la repetición de una situación comprometida.

⧫ Políticos: Ocultan su identidad para evitar represalias.

⧫ […]

Algunas personas muy reconocidas en el sector de la Ciberseguridad recomiendan encarecidamente el uso de esta herramienta, entre ellos destacan Edward Snowden (Denunciante y exempleado de la NSA) y Roger Dingledine (Cofundador de TOR Project).

¿Cómo funciona y qué nos ofrece?

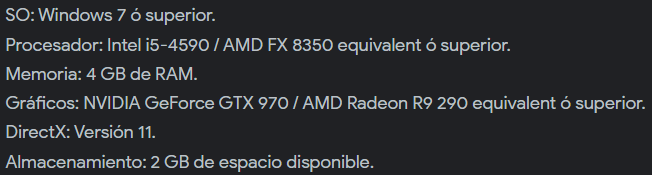

⧫ Requisitos recomendados para su instalación

⧫ No deja rastro en nuestro PC: Al iniciarse desde la memoria USB booteada, no usa los recursos que nos proporciona nuestro sistema operativo nativo, convirtiendo así nuestra máquina en un dispositivo parcialmente seguro. Además, al estar alojada en una memoria externa, podemos utilizarlo en cualquier dispositivo (como si de una tienda de campaña se tratase).

⧫ Amnesia: Cada vez que lo arrancamos, se inicia siempre desde el mismo estado, con todo lo realizado en la anterior sesión eliminado (desaparece automáticamente al apagar el sistema). Cuando no usamos Tails, se debe de ser consciente de que todo lo que hacemos en nuestro sistema nativo queda registrado (sitios webs visitados en incógnito, archivos abiertos y eliminados, contraseñas en gestores, dispositivos y wifis que han establecido conexión con nuestro PC…). Todo esto no se conserva gracias a que Tails no escribe sobre el disco duro, si no que escribe directamentetoda la información en memoria (eliminándose toda ella cuando se apaga el dispositivo).

⧫ Almacenamiento persistente: Si necesitamos guardar cualquier información, nos brinda la posibilidad de hacerlo de manera cifrada en el propio USB desde donde es lanzado (documentos, marcadores, correos, software adicional…)

⧫ Suite de herramientas de ciberseguridad: Todas ellas están listas para ser usadas. Entre otras muchas otras, se pueden destacar las siguientes: Tor Browser con uBlock, Thunderbird, KeePassXC, LibreOffice, OnionShare, Limpiador de metadatos… Además, es importante destacar que disponen de un sistema de errores que, en caso de que alguna de ellas realice conexiones a internet sin la red TOR, sea bloqueado su uso automáticamente.

⧫ Evitar el rastreo y cambiar identidad: Gracias a TOR, podemos evitar que los sitios web que estamos visitando “aprendan” nuestra geolocalización y quién somos, a menos de que se lo indiquemos nosotros, dándonos la oportunidad de visitar sitios anónimamente y permitiéndonos cambiar de identidad en cualquier momento.

⧫ Máxima seguridad gratis: Los desarrolladores del proyecto trabajan sin esperar nada a cambio, defendiendo que éste sea gratuito y fácil de usar, permitiendo colaborar a cualquier persona en cualquier momento, dando lugar así a una comunidad abierta sin ánimo de lucro.

Cabe destacar que podemos implementar una capa de seguridad más a Tails, implementándo una VPN y colocandola en 2 posibles escenarios: Tails → Tor → VPN (

VPN sobre Tor) o Tails → VPN → Tor (Tor sobre VPN). En este caso, no hablaremos de ello pero os dejo un recurso en el que habla de cómo funcioona y cómo implementarlo en el siguienteenlace.

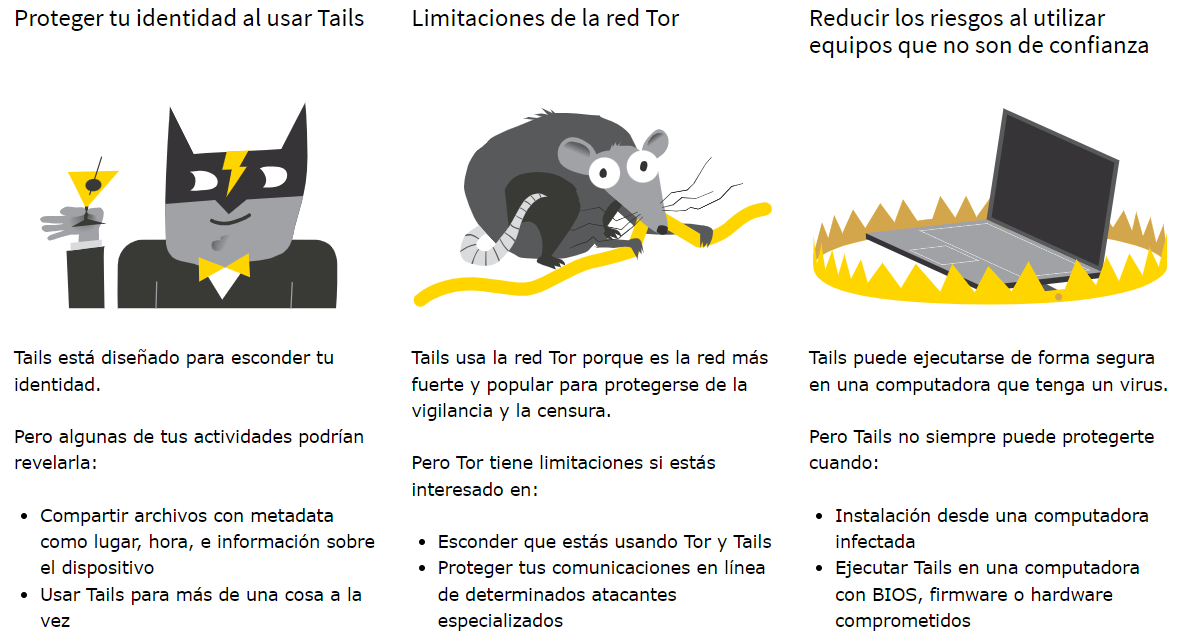

Debemos de tener en cuenta que la seguridad total en la red no existe, por lo que los mismos desarrolladores del proyecto Tails nos dan las siguientes advertencias a destacar:

PoC - Instalar e iniciar Tails vía USB

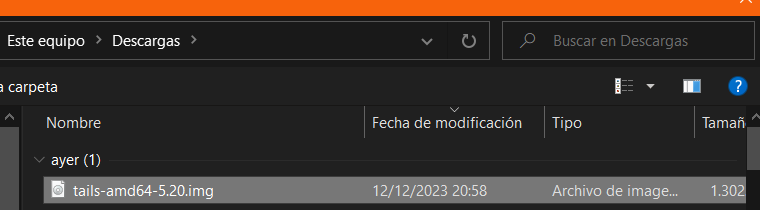

Lo primero de todo, vamos a ir a la web oficial del software y vamos a descargarlo desde el siguiente enlace.

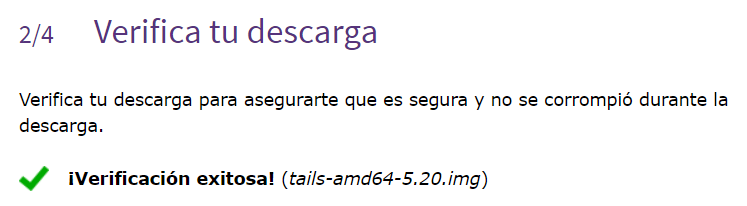

Una vez descargado, vamos a comprobar la integridad del fichero obtenido, lo cual podemos hacer desde una funcionalidad que nos brindan en su propia web

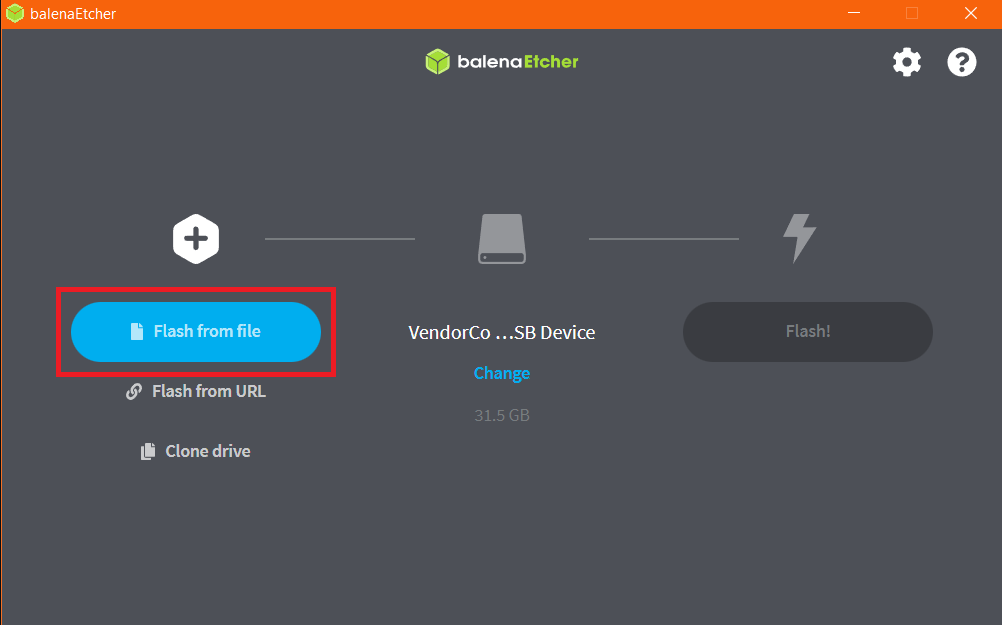

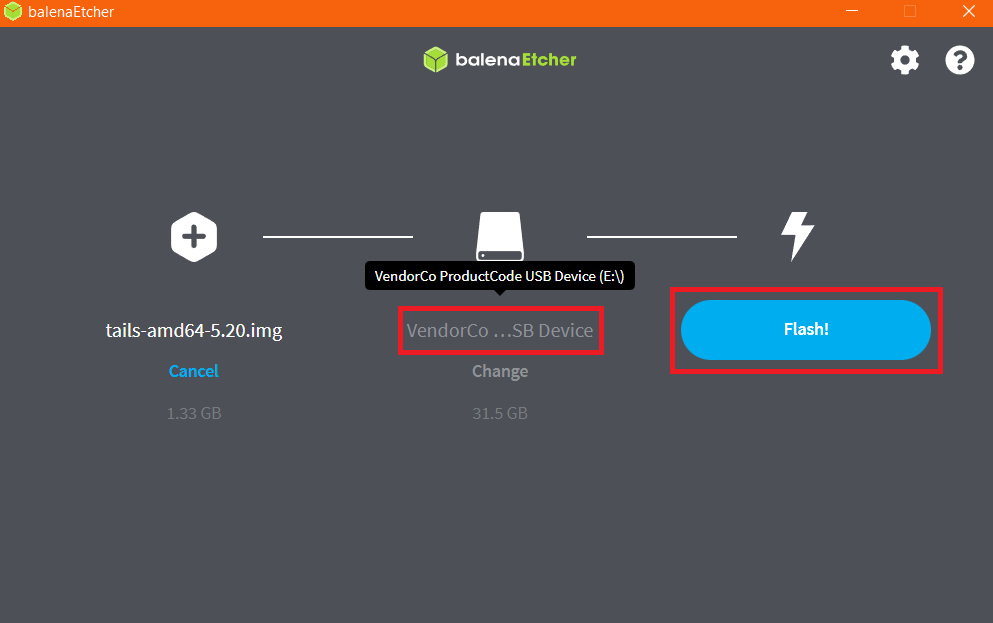

El siguiente paso es descargar el software balenaEtcher para poder bootear nuestra memoria USB y poder iniciar Tails desde ella, indicándole la imagen descargada anteriormente.

Una vez introducida la memoria USB en nuestro equipo, abrimos el software recientemente descargado para comenzar el procesoy hacemos clic en Flash from file.

Seleccionamos la imagen de Tails.

Escogemos el USB que deseamos flashear (si solo tenemos uno introducido, se elegite automáticamente). Hacemos clic en Flash para comenzar el proceso.

Una vez acabado el proceso, ya tendríamos la memoria USB flasheada y lista para usarse.

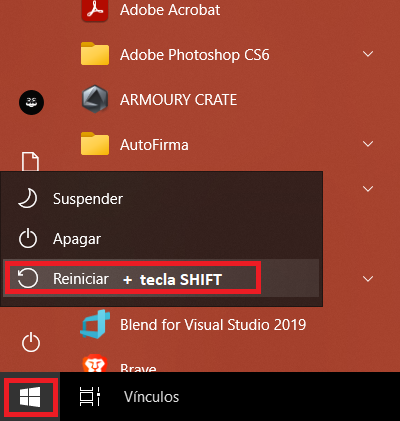

Ahora, reiniciamos nuestro equipo con la memoria USB conectada de la siguiente forma, presionando el botón Shift:

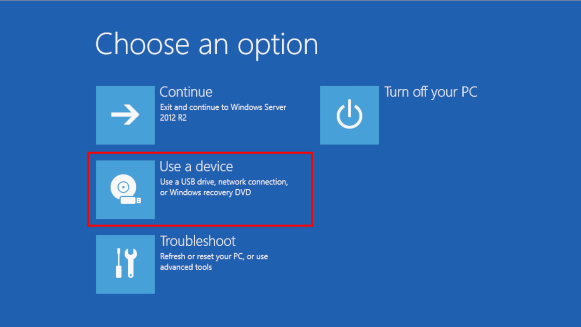

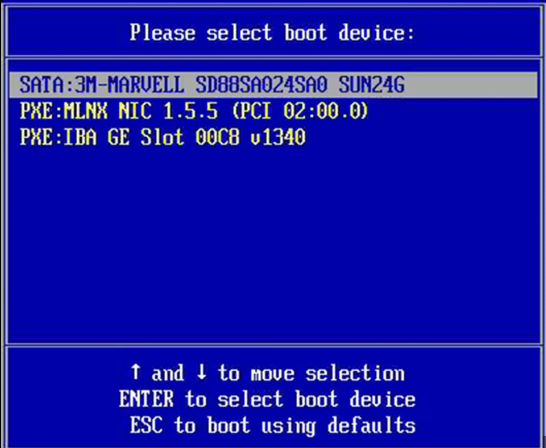

Cuando se reinicie, nos saltará en el inicio la siguiente pantalla, donde elegiremos el arranque por USB:

Seleccionamos nuestra memoria USB en el menú de arranque:

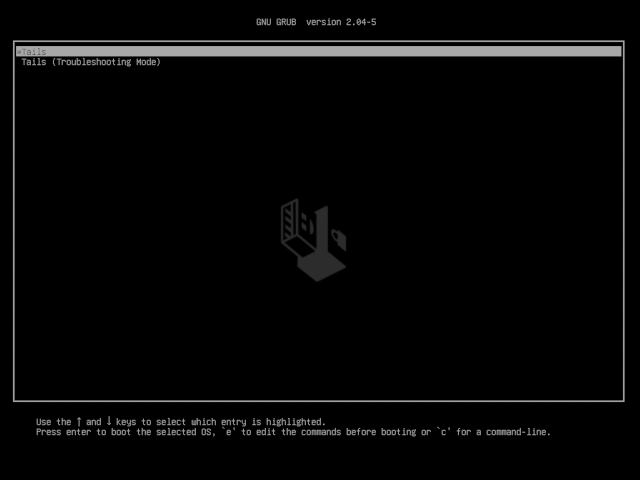

Si hemos hecho el proceso correctamente, la siguiente pantalla que nos saldrá el Gestor de Arranque de Tails, arrancando éste automáticamente en pocos segundos.

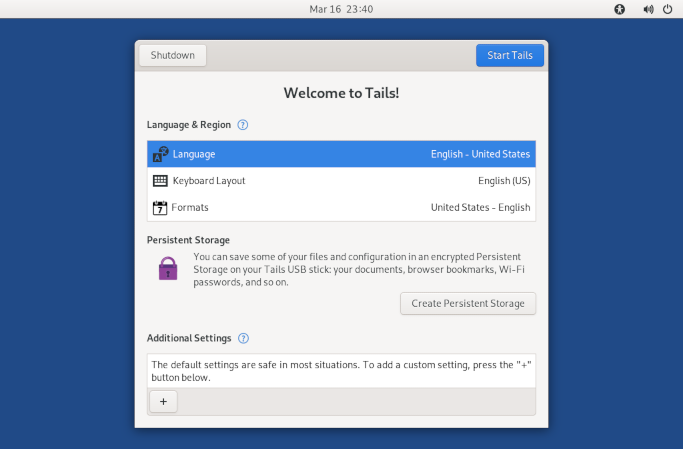

Una vez hecho esto, ya podríamos proceder al uso de Tails, siendo la pantalla de inicio al sistema operativo la siguiente:

Como siempre, cualquier duda y petición al respecto, podéis contactar conmigo a través del e-mail waidroc@protonmail.com o vía Linkedin

Muchas gracías por leer, Waidroc :)

Comments powered by Disqus.